近年、サイバー攻撃はその手法や目的が多様化・巧妙化しており、従来から存在するマルウェア感染に加え、脆弱性を悪用する攻撃、特定の組織や業種を狙う標的型攻撃、身代金を要求するランサムウェアなど、さまざまな脅威が併存しています。

企業や組織は、被害が発生してから対応する従来型の対策だけでは十分とは言えず、既存のセキュリティ対策を補完する形で、「自組織にとってどのような脅威が、どの程度のリスクを持つのかを把握し、対応の優先順位を判断する」というプロアクティブな視点を取り入れることが重要となっています。

本記事では、脅威インテリジェンスの基本的な概念、その必要性、導入のメリットや課題、そして具体的な活用法についてご紹介します。

脅威インテリジェンスとは

脅威インテリジェンス(Threat Intelligence)とは、サイバー攻撃に関する情報を収集・加工・分析し、組織のセキュリティ防御や意思決定に役立つ「実行可能な知見」として活用するための活動およびプロセス全体を指します。IPAの「脅威インテリジェンス導入・運用ガイドライン」によると、「サイバーセキュリティに関する脅威情報を収集・加工し、それらを分析することによって得られるインテリジェンスに基づく組織のセキュリティ対応における意思決定のライフサイクルを指す」と定義されています。

脅威インテリジェンスの特徴は、単なる未加工の「情報」の羅列ではなく、信頼性や関連性を見極め、利用者にとって意味のある形に加工される点にあります。一般的に、情報はデータ、インフォメーション、インテリジェンスの3つのレベルに分けられます。

- データ:収集されただけで加工されていない生の情報(例:「特定のIPアドレスからの通信が観測された」という事実そのもの)

- インフォメーション:データを整理・評価し、分析しやすくした情報

- インテリジェンス:インフォメーションをさらに分析し、意思決定に役立つ洞察を加えたもの(例:マルウェアが自社に与える影響や必要な対策)

脅威インテリジェンスの分類・利用者・アウトプットの違い

脅威インテリジェンスは、活用目的に応じて次の3種類に分類されます。

1.戦略的インテリジェンス

戦略的インテリジェンスは、近年のサイバー攻撃動向や外部環境の分析を通じてリスクを明確化し、経営層によるセキュリティの意思決定や投資判断を支援するための情報です。主な利用者は経営層やセキュリティ責任者であり、アウトプットとして経営層向けのレポートなどが作成されます。

戦略的インテリジェンスの目的は、中長期的なセキュリティ戦略の立案や、喫緊で優先すべき脅威の監視に関する意思決定を支援することです。収集・加工された脅威情報(流行の脅威情報、脅威アクターの動向、他社インシデント事例など)を基に、自組織のリスク評価を行い、戦略策定や重点監視対象のリストといった意思決定のためのエビデンスを作成します。

特に、特定の組織や業種を狙う脅威アクターの場合、明確な意図や目的を持って攻撃を行うケースが多いため、自組織の特性や保有資産、業種などのコンテキストを分析することが重要です。これに基づき、収集した脅威アクター情報から自組織を狙う可能性のあるアクターを推定し、彼らが使用する攻撃手法や脅威を評価することで、自組織に適した防御策や対策の優先順位を決定することが望まれます。

2.運用インテリジェンス

運用インテリジェンスは、攻撃手法(戦術・技術・手順)の観点から脅威を理解し、既存のセキュリティ対策や運用が有効に機能しているかを検証・改善するためのインテリジェンスです。主な利用者はセキュリティ責任者やSIRT部門であり、攻撃シナリオなどがアウトプットとして活用されます。

運用インテリジェンスの目的の一つは、脅威アクターが使用する攻撃手法を基に、その攻撃が自組織に対して有効か、また防御や検知が可能かを検証することです。この分析には、脅威アクターの攻撃手法を体系的に整理した「MITRE ATT&CK」が用いられることがあります。MITRE ATT&CKでは、サイバー攻撃の実行プロセスを偵察から影響に至るまでの複数フェーズに分類し、それぞれのフェーズで用いられる攻撃手法を識別子付きで整理しています。

さらに、MITRE ATT&CKの攻撃手法を再現できるオープンソースツールを活用することで、実際の脅威アクターを模した攻撃を、専門的な知見や検証環境を前提として、自組織の環境における検証を行うことが可能です。これにより、攻撃の成功可否や検知・防御能力を確認し、実運用に即したセキュリティ対策の改善につなげることができます。

3.戦術的インテリジェンス

戦術的インテリジェンスは、組織内部で検知された情報や外部組織から共有される攻撃シグネチャや脆弱性情報を基に、短期的なインシデントの予防・検知・対応に活用されるインテリジェンスです。主な利用者はSOCであり、アウトプットとしてはIoC(Indicator of Compromise)情報などが提供されます。

戦術的インテリジェンスでは、IoC情報を重要な要素の一つとして扱い、自組織のセキュリティ製品に適用することで、攻撃が到達する前に検知・遮断したり、既に侵害が発生していないかを確認するために用いられます。IoC情報はそのままでは単なるデータに過ぎず、有効期間が短い場合も多いため、情報の意味や役割を付与したインフォメーションとして整理され、さらに自組織に影響のある情報を抽出し、判断に必要なコンテキストを加えたインテリジェンスとして分析・作成されます。これにより、膨大な情報の中から自組織にとって重要な脅威を特定し、適切な防御措置を講じることが可能になります。

脅威インテリジェンスの導入メリット

脅威インテリジェンスを導入することで、企業は以下のような具体的なメリットがあります。ただし、脅威インテリジェンスはそれ単体で全てのサイバー攻撃を防ぐ「万能な対策」ではありません。既存のセキュリティ対策や組織の運用体制と組み合わせることで、初めて効果を発揮する点には留意が必要です。

-

サイバー攻撃の先読みと予防的防御

脅威インテリジェンスにより攻撃の兆候や標的傾向を把握できるため、これらの情報を踏まえ、リスクの高い領域を優先してパッチ適用や設定変更などの対策を講じることで、被害発生の可能性を低減させることが期待できます。これにより、自組織に影響を及ぼす可能性のある脅威を踏まえ、準備や対応の優先順位を事前に検討できるプロアクティブなセキュリティ運用が実現します。

-

インシデント対応の迅速化と効率化

攻撃手法や流行しているマルウェアの挙動、過去の攻撃データやアナリストの知見を活用することで、インシデント発生時の原因特定や対応が迅速化し、被害を最小限に抑えることが期待できます。また、攻撃の痕跡をもとに関連する脅威情報を分析することで、痕跡以外の侵害の有無も確認でき、組織のインシデントレスポンス能力を向上させます。

-

セキュリティ体制全体の強化とリソースの最適化

脅威インテリジェンスを活用することで、攻撃の可能性や被害規模を把握し、脅威ベースのリスクアセスメントが可能となります。これにより、対応の優先順位を明確にし、限られたリソースを最もリスクの高い脅威に集中できます。また、収集した情報を基に経営層への説明や監査対応を行うことで、費用対効果の定量的な提示や組織全体の合意形成が容易になり、セキュリティ戦略の意思決定にも役立ちます。

脅威インテリジェンスの活用ケース(事例)

ここでは、脅威インテリジェンスを既存のセキュリティ対策や運用と組み合わせて活用し、インシデントの未然防止や被害低減につながった事例を紹介します。※以下は、脅威インテリジェンスを含む複数のセキュリティ対策を組み合わせた運用の一例です。

-

ケース1

概要

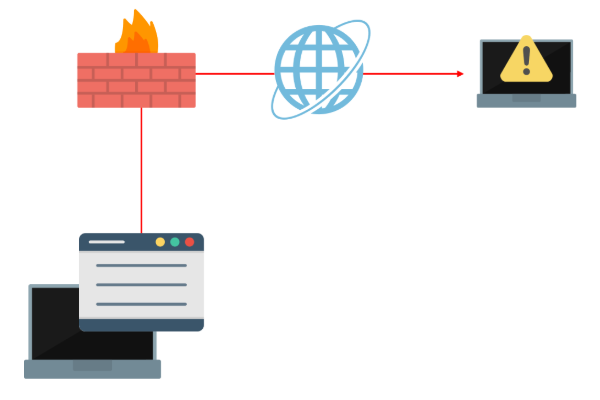

特定のパソコンからボットネットへの継続的な通信を検知し、実害発生前に脅威を察知して対処できた。

-

ケース2

概要

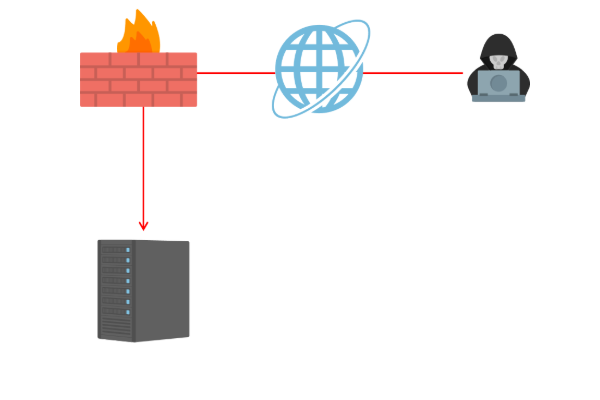

特定のサーバーへの不審なIPからのアクセス試行を検知し、過剰な開放ポートを事前に確認・抑制した。

-

ケース3

概要

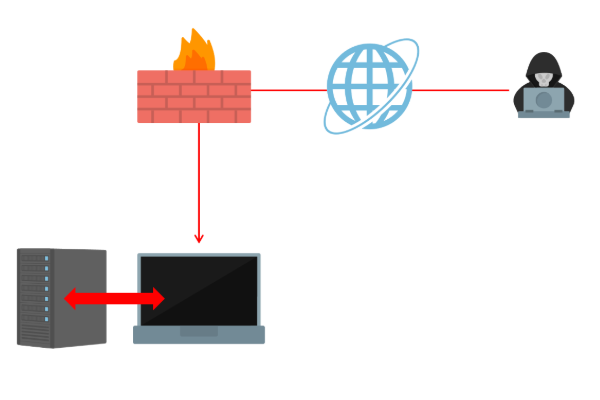

特定のパソコンへの不審なIPからのアクセスおよびログイン試行を検知し、実害発生前に過剰ポートを抑制。該当パソコンはプロジェクト検証環境に接続されていたため、担当者へ注意喚起を実施した。

脅威インテリジェンス導入のプロセス

脅威インテリジェンスの取り組みを進める際の基本方針である脅威インテリジェンスライフサイクルにおいて、5つのフェーズが定義されています。

1.方針策定フェーズ

このフェーズでは、組織課題に応じたインテリジェンスの目的と要件を明確にし、求めるインテリジェンスに必要なデータの収集方針を定めます。例えば、自組織の資産・業務・セキュリティ成熟度を把握し、外部環境や脅威動向(PESTLE分析など)を考慮して解決すべき課題を明確にし、脅威インテリジェンス活用の目的を設定します。

2.収集・加工フェーズ

このフェーズでは、方針策定で定めた収集方針に従ってデータを収集し、収集したデータを分析しやすいようにインフォメーションへ加工する取り組みを行います。例えば、目的に応じたインテリジェンス要件を定義し、OSINT・HUMINT・SIGINTを用いて脅威情報を収集し、収集したデータを整理・評価し、分析可能な形に加工します。

3.分析フェーズ

企業のインテリジェンス要件を満たすようにインフォメーションを分析し、意思決定に必要なコンテキストを追加したインテリジェンスを作成する取り組みを行います。例えば、IoC、TTPs、脅威アクター、攻撃キャンペーンを関連付けて分析したり、Pyramid of Painを踏まえて有用性の高い情報を抽出したり、自組織への影響を評価し、検知・防御・対応方針を導出するなどの活動があります。

4.配布フェーズ

作成したインテリジェンスを必要とする利用者へ配布する取り組みであり、利用者には経営層やセキュリティ部門、SOC担当者のみならず、同業界や関係省庁などの社外のステークホルダーも含まれる場合があります。例えば、分析結果を利用者に応じた形で共有する場合、技術担当向けであればセキュリティ製品へのIoC展開、運用担当向けであれば検知ルール・対応手順、経営層向けであればリスク・優先順位・投資判断材料などを、適切なタイミングで関係者に展開します。

5.評価フェーズ

脅威インテリジェンスプロセス全体を評価し、ライフサイクルの改善につなげる取り組みです。例えば、インテリジェンスの有効性や活用状況を評価し、インシデント予防や対応への貢献度を確認するとともに、課題や改善点を洗い出し、次の方針策定にフィードバックします。

脅威インテリジェンスの導入・運用上の課題

脅威インテリジェンスの導入・運用にはいくつかの課題が伴います。ここでは代表的な課題についてご紹介します。

-

情報過多・精度・リソース

脅威情報は膨大で、その中には関連性の低いデータも含まれるため、アラート疲れを招き、重要な脅威を見逃すリスクがあります。さらに、情報の信頼性や正確性が不十分な場合には、誤検知や過剰検知が発生し、対応に必要なリソースが無駄になる可能性があります。そのため、脅威インテリジェンスを効果的に活用するには、専門知識を持つセキュリティチームと十分な運用リソースが不可欠です。社内にこれらのリソースが不足している場合、情報分析や対応が追いつかず、適切な防御や対策の実施が困難になります。また、高い専門性が求められるため、国際的にも人材不足が深刻であり、十分な人材の確保も難しい状況です。

-

情報の構造化・プロセスの標準化

収集される脅威情報は、マルウェアのハッシュ値のような技術的な情報から、サイバー脅威に関するニュースのように経営層向けの広範な情報まで、多様な粒度やレベルを持っています。そのまま活用しようとすると、効果的な対応につなげることは難しくなります。また、脅威インテリジェンスの活動が定常的に行われていない組織では、情報の収集や分析、対応といったプロセスが属人化し、効率的な運用が困難になります。

-

組織内の合意形成

セキュリティ対策への投資は、その費用対効果を説明するのが難しく、経営層の理解や合意を得ることが困難な場合があります。また、脅威インテリジェンスを効果的に活用するには、セキュリティ部門だけでなく、経営層や開発チーム、法務部門など、組織全体での連携が不可欠です。しかし、部門間のサイロ化が進んでいる場合には、情報共有や協力体制の構築が難しくなり、組織横断的な対応が阻害されることがあります。

-

継続的な運用とフィードバック活用

脅威インテリジェンスは一度導入すれば終わりではありません。脅威の動向は日々変化するため、継続的な更新・監視が必要です。フィードバックサイクルが欠如すると、情報は陳腐化し、活用されない資料となってしまう可能性があります。

脅威インテリジェンスサービス活用のおすすめ

上述したような課題から、脅威インテリジェンスの導入に踏み切れない企業も多いのではないでしょうか。自社で脅威インテリジェンスの導入・運用を行うことが難しい場合でも、セキュリティベンダーが提供する脅威インテリジェンスサービスを活用するという選択肢があります。

提供元の企業によってサービス内容は異なりますが、サイバー攻撃の兆候や攻撃者の手法に関する情報の収集・分析、脅威インテリジェンスを活用したプロアクティブな防御の支援などが提供されるケースがあります。

サービス選定にあたっては、自社に関連する情報源に対応しているか、分析の検知精度がどれくらいなのか、また情報の活用方法やインシデント発生時のサポート体制が整っているかといった観点で検討することをおすすめします。

このように自社のみでの導入・運用が難しいと感じる場合でも、専門家の知見を活用することで、自組織の判断や運用を前提としつつ、限られたリソースの中でもより実効性の高いセキュリティ対策を実現することが期待できます。

まとめ

本記事では、脅威インテリジェンスの概要や活用事例、導入までの流れについてご紹介しました。脅威インテリジェンスは万能な対策ではなく、意思決定を支援するための判断材料である点を理解することが重要です。

JBサービス株式会社では、24時間365日体制の運用センターSMACにおいて、認定ホワイトハッカーを中心としたセキュリティ専門家が在籍するSOCを運営、脅威インテリジェンスを活用したセキュリティサービスを提供します。企業や組織のセキュリティ対策の強化において導入支援や運用サービスをお探しであれば、JBサービス株式会社へご相談ください。