Fortinet社は、FortiGateの「SSL-VPNトンネルモード(クライアントVPN)」機能を廃止することを発表しました。本記事では、廃止に至った背景や推奨される移行先についてご紹介します。現在SSL-VPNを利用している企業の情報システム担当者やセキュリティ管理者の方は、ぜひご覧ください。

なお、FortiGate機器の中には2026年に保守終了(EOS)を迎えるモデルもあります。SSL-VPN廃止への対応とあわせて、機器リプレース計画を検討しておくことが重要です。2026年にサポート終了を迎えるFortiGate機器と後継モデルの選定ポイントは、【2026年EOS対応】FortiGate 50E/60E/80E/100Eのサポート終了と後継機種リプレースガイドで詳しく解説しています。

SSL-VPNトンネルモード廃止の背景

SSL-VPNは長年、リモートアクセス環境の基盤技術として使われてきましたが、最近はセキュリティと運用面で問題点が目立っています。

例えば、FortiGate製品のSSL-VPNトンネルモードには、リモートから任意コードが実行されるおそれのある脆弱性が報告されています。認証なしで第三者が細工したリクエストを送信すると、不正なコマンドが実行される可能性があるとのことです。この件については情報処理推進機構(IPA)からも注意喚起が出されており、早期の代替方式(IPsec VPNなど)への切り替えが強く推奨されています。

ここではSSL-VPNを廃止を検討すべき主な理由を4つ整理します。

1. 頻発する脆弱性と運用コストの増大

SSL-VPN装置は攻撃者の主要な標的であり、脆弱性が定期的に報告されています。ベンダーはその都度、緊急のセキュリティパッチやファームウェア更新を公開しますが、企業のIT担当者は業務影響を考慮しつつ迅速に適用する必要があります。結果として、セキュリティ運用の負担が増加しています。

2. SSL/TLSプロトコルの複雑性

SSL-VPNはWeb通信でも利用されるSSL/TLSプロトコルをベースとしています。このプロトコルは複雑であるため、実装時のバグを引き起こしやすい状況があります。こうした設計上の難しさが、セキュリティリスクを高める一因となっています。

3. 広すぎるアクセス範囲と侵入リスク

攻撃者はSSL-VPNを企業ネットワークへの「入口」として悪用する傾向があります。脆弱性を突かれて内部侵入を許した場合、権限昇格や横方向への移動(ラテラルムーブメント)によって被害が拡大する危険性があります。従来型VPNでは、このような侵入後の挙動を制御することが難しいのが現状です。

4.国際機関からの推奨方針

2021年9月、米国国家安全保障局(NSA)と米国サイバーセキュリティ・社会基盤安全保障庁(CISA)は共同文書「Selecting and Hardening Remote Access VPN Solutions(リモートアクセスVPNの選定と強化)」を発表しました。その中で「可能な限りVPNをIKE/IPsec方式に設定し、SSL/TLS-VPNおよびフォールバック機能を無効化すること」が推奨されています。つまり、国際的にもSSL-VPNからIPsec-VPNへの移行が安全対策として推奨されているのです。

移行期限と注意点

FortiOS v7.2系およびv7.4系では引き続きSSL-VPNを利用可能ですが、各シリーズにはサポート期限が設定されています。期限を過ぎると、セキュリティパッチやバグ修正の提供が停止されるため、最終的にはv7.6系へのアップグレードが避けられません。

FortiOSのサポート終了日やリスクについては、「【注意喚起】FortiOS 7以前をご利用の方へ|サポート終了(EOS)とリスク・対策まとめ 」で詳しく解説しています。

特に、End of Engineering Support(EOES)を迎えると修正対応が終了します。このため、SSL-VPN廃止対応(IPsec VPNへの移行)を完了させる目安は2026年5月上旬と考えられます。また、FortiOS 7.4系のEnd of Support(EOS)は2027年11月11日に予定されていますが、SSL-VPNトンネルモードが廃止されるv7.6.3への移行を見据え、早期の計画策定が推奨されています。

- 対象バージョン: FortiOS v7.6.3以降

- 最終移行目安: 2026年5月上旬(FortiOS 7.4のEOES:2026年5月11日)

SSL-VPNからIPsec-VPNへの移行メリット

SSL-VPNの代替として推奨されるのがIPsec-VPNです。主な利点は以下の通りです。

- 強力な暗号化と完全前方秘匿性(PFS)

IKEv2を基盤とした暗号化方式により、AES-GCMやChaCha20-Poly1305など最新の暗号スイートを利用可能です。PFSによってセッションごとに鍵が生成され、通信の安全性が大幅に向上します。 - ハードウェア暗号化による高スループット

NP7モジュールなどを利用することで暗号処理をハードウェアオフロードでき、数Gbps~数十Gbps規模の通信でも安定稼働します。 - 高度な認証とポスチャーチェック統合

EAP-TLS認証や多要素認証(MFA)に標準対応しています。FortiClient EMSとの連携により、端末状態(ウイルス対策・パッチ状況)の確認も自動化可能です。 - 統合管理とゼロトラスト対応

FortiManagerやFortiAnalyzerでポリシー・ログを一元管理できます。また、ZTNAやSASEとの親和性が高く、ゼロトラスト戦略にも対応できます。

SSL-VPNとIPsec-VPNの技術的な違い

利便性から普及したSSL-VPNですが、長期的な安全性と運用効率を考慮するなら、標準化されたIPsec-VPNへの移行が最も現実的な選択肢といえるでしょう。SSL-VPNとIPsec-VPNの技術的な違いとしては下記があげられます。

- プロトコル:SSL-VPNはTLS/SSLを利用するWebベースの仕組みで、ベンダー独自実装が多い一方、IPsec-VPNはIETF標準(RFC)に基づいた規格化技術

- 実装の安定性: IPsecは標準化済みでトンネル中心

- 攻撃対象領域: SSL-VPNはHTTPSポートを公開、スキャン・攻撃を受けやすい

- 性能面: SSL-VPNはCPU依存のため同時接続が多いと負荷大、IPsecはハードウェア処理で高性能

また、FortiOS 7.6.1では、IKEおよびESP通信をTCP/443ポート経由で行えるようになりました。これにより、UDP/500や4500ポートが制限されている環境でもVPNを確立できるようになりました。

移行はJBサービスにお任せください

JBサービス株式会社では、FortiGateのリプレースから導入後の運用までサポートしています。SSL-VPNからIPsec-VPNへの安全な移行が自社では難しいと感じている企業のご担当者様はぜひご相談ください。

また、FortiGateだけでなく、FortiSASEやFortiEDRなどさまざまなFortinet製品の導入や運用にも実績があります。これを機にゼロトラスト導入を検討されたいご担当者様もお気軽にお問い合わせください。

JBサービスが提供するFortiGate製品関連のサービス

フォーティネット社認定の「Advanced Partner」であるJBサービスは、15年以上にわたるFortiGateの導入・運用実績を誇ります。豊富なノウハウを活かし、お客様のセキュリティ強化と快適なネットワーク環境の実現をお手伝いします。

FortiGate製品の運用サービス

|

「次世代ファイアウォール運用サービスT」は、お客様の環境に設置されたファイアウォール(FortiGate含む)に対して、24時間365日の体制で機器の稼働監視やセキュリティ監視を行うほか、ご依頼に基づく設定変更代行なども提供するサービスです。詳細はサービスページをご覧ください。 |

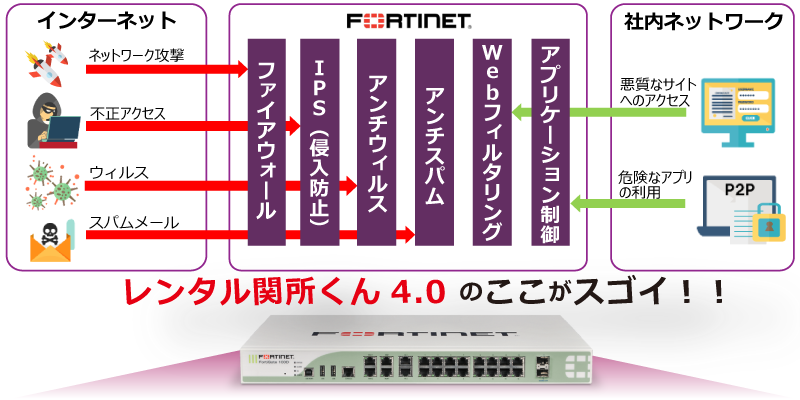

FortiGateのレンタルと保守と運用がそろったサービス

|

「レンタル関所くん4.0」は、FortiGateシリーズ機器のレンタルに加え、24時間365日の稼働監視・運用管理や、ハードウェア故障時のオンサイト保守を含むサービスです。日常のルールメンテナンスや稼働監視から、障害発生時の保守対応まで、すべてお任せいただけます。詳細はサービスページをご覧ください。 |

FortiSASE運用サービス

|

FortiSASE運用サービスは、Fortinet社製SaaSサービス「FortiSASE」を導入しているお客様向けに対して、ファイアウォールやZTNAの設定変更、クライアントVPNソフトの設定、障害時の支援などを行うサービスです。詳細はサービスページをご覧ください。 |

FortiEDR運用サービス

|

FortiEDR運用サービスは、お客様に代わり認定ホワイトハッカーを中心としたセキュリティ専門家チームが、日々のセキュリティ運用や検知ログの調査を実施します。詳細はサービスページをご覧ください。 |