業務環境の変化やマルウェアの進化により、エンドポイントセキュリティ対策の強化が求められています。本記事では、変化の原因やエンドポイントセキュリティ製品でよく混同されがちなEDRとEPPの違い、エンドポイントセキュリティ製品の選定ポイントをご紹介します。

本記事の内容は、2022年11月に行った講演を基にしています。現時点でのセキュリティ脅威の動向をすべて反映しているわけではありませんので、ご了承ください。

ワークスタイルの変化とセキュリティ脅威の動向

なぜ今、エンドポイントセキュリティの強化が重要なのかというと、原因としては業務環境(ワークスタイル)の変化と、マルウェアの進化が挙げられます。

ワークスタイルの変化

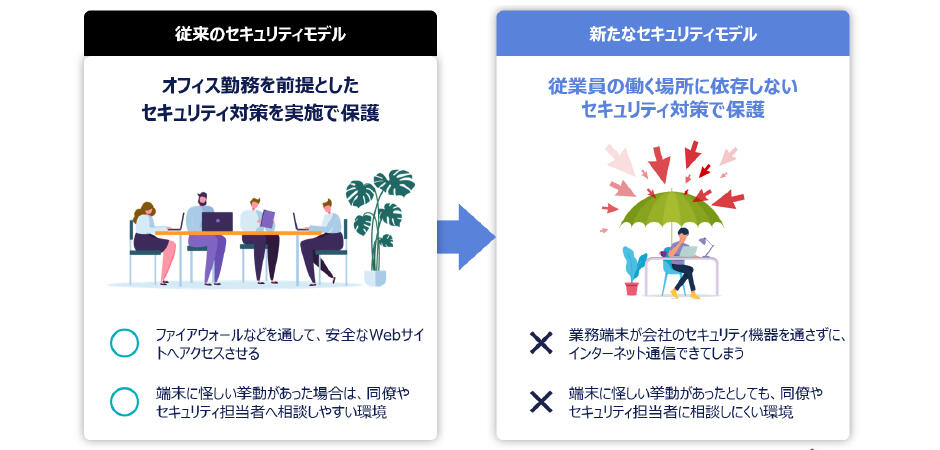

1つ目の原因、業務環境の変化とは、近年大きく変わった業務環境といえば、テレワークの導入です。

2020年の緊急事態宣言以降、導入率が増え、現在では多くの会社でテレワークが導入されています。しかし、このテレワークは、今までの環境が変わったことで新たなセキュリティリスクも生み出してしまいました。

これまでの業務環境では、社員が会社に出社し、会社からクラウド環境にアクセスしたり、インターネットに接続したりしていました。その際、会社に導入されていたファイアウォールやプロキシを通っていたため、危険なサイトへのアクセスや危険なファイルのダウンロードは、それらでブロックされていました。しかし、テレワーク環境では自宅からアクセスを行うため、これらのセキュリティ機器、すなわち企業の傘を通さずに業務端末がインターネットに接続することが多くなりました。

もちろん、全ての会社がセキュリティ対策を全く行っていないわけではありませんが、テレワークが導入されたことで、業務環境がこれまでの保護された環境から外れてしまったため、セキュリティリスクがより高まったということが一つ目の要因です。

セキュリティ脅威の変化

テレワークの危険性に関してはIPAが発表している情報セキュリティ10大脅威でも警告されています。2022年の重大脅威の中では第4位にテレワークなどのニューノーマルな働き方を狙った攻撃がランクインしています。他の項目を見てみると、ランサムウェアによる被害が1位にランクインしています。これらが2つ目の要因、セキュリティ脅威の変化です。

マルウェアの進化や種類の増加、そして攻撃手法の進化により、従来型のセキュリティ製品では防御や検知が難しくなってきている状況が多く見受けられます。実際に、企業や団体のランサムウェア被害として、警視庁には2022年上半期に114件の報告が寄せられたそうです。これは、前年度下半期の85件より約30件増加しているという事実もあります。また、ランサムウェアの代名詞となっているEmotetに関しても、今月の11月から復活したという報告もあります。

これらの理由から、単純にテレワーク環境だけでなく、マルウェアの進化に伴い、エンドポイントセキュリティの強化が重要になってきています。次に、エンドポイントセキュリティ製品の選定や導入のポイントについてご紹介します。

製品の特長と選定ポイント

まず最初に、製品選定から運用までの一連の流れと、皆様に覚えていただきたい以下3つのステップについてご紹介します。

製品選定と導入までのステップ

ステップ1は自社が必要とする要件をまとめること、ステップ2はその要件を実現できる製品を選定すること、ステップ3は導入後(運用時)のインシデント対応を検討することです。

| STEP 1 | STEP 2 | STEP 3 | |

|---|---|---|---|

| To Do | 自社にとって必要なセキュリティ要件・方針を明確化 | セキュリティ要件を実現する製品選定 | 製品導入後の運用体制を検討 |

| 例 |

|

|

|

ステップ1:自社が必要とする要件をまとめる

エンドポイントセキュリティ製品を導入する目的をしっかりと洗い出し、条件を決めておくことが第一のポイントです。

ここが曖昧だと、せっかく導入したのに本当にやりたいことができない製品であったという事態になりかねません。事前に今のセキュリティ製品がどんなことができるのかを少しでも知っておくと、具体的に要件が決められるようになるでしょう。マルウェアを防御したいという前提があって、さらに何をやりたいのか、防御する機器はどれなのか、守りたい情報とは何かを整理しておくといいでしょう。

ステップ2:決定した要件を満たす製品の選定

現在の市場では同じような機能を持ったセキュリティ製品が多数存在し、特定の機能を持つ製品という要件だけでは、どれを選定すべきか判断が難しくなる可能性があります。そのため、情報を十分に集約し、ステップ1で決定した要件を満たすものかどうかを調査することが重要です。したがって、製品を選定する際にはPoC(概念実証)をきちんと実施し、該当製品で実際に求める結果が得られるかどうかを確認することを推奨します。

ステップ3:製品導入後の運用体制を検討

セキュリティ製品というのは、導入しただけで終わりではありません。むしろそこからが本番です。ソフトウェアのアップデートが必要だったり、システムや端末が新たに追加されるたびに必要となる導入設定の変更や、インシデントが発生した際の対応など、あらかじめ考慮が必要なことがあります。そのため、基本的な人員の確保や教育、手順書の準備や、もしものことを考えて準備することがとても大切になってきます。

運用部分に関しては、アウトソーシングという手法があります。アウトソーシングする場合でも、どのようなサービスが提供されるのか、自社で対応する必要がある部分や、外部に任せることができる部分をしっかり把握することが重要となります。

要件をまとめ、その要件を実現できる製品を選ぶためのPoCを実施すること、導入後の運用準備を事前にしておくことがポイントです。製品を選ぶ際は、提案いただいたメーカーやベンダーにしっかりと要件を伝え、できることとできないことをしっかり確認するのが良いでしょう。続いてステップ1から順番に具体例や課題点を交えてご紹介します。

EPP、NGAV、EDRの違い

ステップ1の要件をまとめる際に必要なセキュリティ製品の基本的な機能について説明します。最近のエンドポイントセキュリティ製品は、細かい機能を省略すると、大きく3つの機能が主流となっています。

アンチウイルス(EPP)

1つ目は「アンチウイルス(EPP)」と呼ばれる機能で、これまでの製品でも利用されてきたデータに登録があるマルウェアを検知して防御するという機能です。いわゆる指名手配書があって、それと同じマルウェアを検知して防御する機能です。特徴としては、既存のデータがあるマルウェアであれば防御が可能な機能ですが、データがないマルウェアに対応することができないという弱点があります。いわゆるゼロデイ攻撃に対しては無力になってしまう機能です。

次世代アンチウイルス(NGAV)

次世代アンチウルスと呼ばれるものは、一般的にはヒューリスティック検知や振る舞い検知と呼ばれている機能が搭載されています。新たに作られたマルウェアに対抗できる機能で、データを元に検知するのではなく、ファイルの動きを見てマルウェアを検知できます。つまり、手配書を用意しているわけではなく、不審な行動をとるファイルを検知しブロックするという動きになります。そのため、初めて見るマルウェアでも、動き方がおかしいものであればマルウェアと判断することが可能であり、これが現在の主流な防御機能です。

EDR(Endpoint Detection and Response)

上記の2つは、主にマルウェアを防ぐための機能です。そして3つ目がEDR機能です。この機能はマルウェアを防ぐことを目的とした機能ではありません。その目的は、侵入したマルウェアが動き始めたことを検知して、端末の動作ログを収集し、マルウェアがどのように侵入したのか、動作したマルウェアはどのようなものなのか、どのような被害が起きているのか、最終的にどのような対策をすべきかという情報を収集することです。つまり、マルウェアの侵入を検知し、それを知らせ、その際に情報を収集できるということです。

この3つが現在主流で、エンドポイントセキュリティ製品に備わっている基本的な防御検知機能です。要件をまとめる際には、この基本機能のうちどれを必要とするのか、という観点から考えていくのも良いでしょう。

機能の違いについて以下表でまとめました。

各機能の違い

| アンチウイルス(EPP/AV) | 次世代アンチウイルス(NGAV) | EDR | |

|---|---|---|---|

| こんな組織におすすめ | 安価にマルウェアを防御したい | 未知・既知のマルウェアを リアルタイムで出来る限り防御したい | マルウェア感染などサイバー攻撃を発見次第 対処し、被害を最小限にしたい |

| 特長 | 既知(データベースに登録済み)のマルウェアは防御可能 | 既知・未知問わずマルウェアからの脅威に対処可能 |

サイバー攻撃全体を可視化し、原因究明や影響範囲の特定に活用可 |

| 注意点 | データベースに登録されていないマルウェアを防ぐことができないので、新たなマルウェアに対して素早い対応が困難 | 万が一、マルウェアがNGAVの検知をすり抜けて侵入してしまった場合、対処はできないので被害が拡大してしまう恐れも |

マルウェアの侵入を防ぐことを目的としていない、継続的な運用が必要 |

それでは、実際の製品に置き換えて、どのようなお客様にどのような製品がおすすめなのかを説明します。

エンドポイントセキュリティ製品の選び方のポイント

ステップ2の要件に合った製品の選び方に迷われている方向けに、選定基準を2つご紹介します。

エンドポイントセキュリティを強化したい皆様が考慮すべきパターンとしては、単に防御力を上げたいケースと、防御力を上げつつ攻撃の発見と対処を行い被害を最小限に抑えたいケースの2つに分けられます。

前者にはNGAV機能を持つ製品、後者にはNGAVとEDR機能を持つ製品です。

昨今重要視されているのは、防御力を強化し、さらに攻撃の検知と対応が可能なNGAVとEDRのケースです。日本国内では単にエンドポイントの防御力を上げて、それ以外はファイアウォールのログなどから判断するという、2段構えの対応が主流のように見受けられます。ただし、どちらも間違っているというわけではありません。

エンドポイント製品を選ぶ際には、この2つの項目が非常に重要です。単純に防御力を上げたいという理由であれば、JBサービスではNGAV製品への置き換えを、それ以外の場合で攻撃を検知し対処したいという方には、EDR機能を持った製品の導入をおすすめしています。したがって、この記事では2種類の防御方法に注目し、皆様がどちらを重視しているかによってパターン分けを行いました。もちろん、これ以外にも細部の要件は存在しますが、大枠の考え方として捉えてください。

下記のホワイトペーパーでは、JBサービスがさまざまなセキュリティ製品を検証した結果、特におすすめしたい製品を選んで紹介しています。もちろん、これ以外にも多くのエンドポイントセキュリティ製品がありますので、製品選択の参考情報としてご覧いただければ幸いです。

繰り返しになりますが、製品選定のポイントは、同じ機能を持っていても実際にできることや、使ってみての気になる点が異なるため、要件に最も近い製品を見つけてください。

導入後(運用)の課題

ステップ3の導入後の運用準備フェーズにおいて、実際に運用する際に注意したい点と、その解決方法について説明します。

製品を導入して運用する過程で「こんなはずではなかった」とならないためにも、運用を始めると頻繁に出てくる以下3つの課題をお含みおきください。

導入後の運用が落とし穴かも?

- 過検知・誤検知への対応が必要

- 大量に発生するアラートへの対応

- インシデント発生時にサポートできる体制

運用後の課題は細かくあげると多く出てきますが、今回はこれら3つの課題について、それぞれどのような解決策があるのかをご紹介します。

1.過検知・誤検知への対応が必要

まず1つ目の課題ですが、皆様も過検知・誤検知という言葉を聞いたことがあるかと思います。これはセキュリティ製品がさまざまな検知機能を向上させたことにより発生する弊害で、マルウェアがないファイルでもマルウェアと検知してしまうことがあります。

導入当初は構築段階で過検知・誤検知が出ないように設定を行いますが、その後に新しいソフトウェアの導入や、クラウドの利用、製品のアップデートがあり、検知システムが変わった際に過検知・誤検知が発生しますので、日常的に設定変更が必要になってきます。

本当に重要なアラートを見逃さないためにも、このような誤検知・過検知が発生した場合、次は検知しないようにソフトウェア設定を変更が必要です。

また、対象のアラートが本当に過検知・誤検知なのかを判断するためのスキルも必要です。そのため、自分の想定通りに設定変更が可能なこと、過検知・誤検知を判断できることが、この課題を解決するために必要なスキルと言えるでしょう。設定の変更に関しては、運用マニュアルを準備しておくことが大切ですが、検知の判断については、セキュリティ技術者としてのスキルを磨いていくことも求められます。

2.大量のアラートへの対応が必要

上記の過検知・誤検知も含まれますが、新しいセキュリティ製品の導入により、今まで以上にアラートが増える状況が予想されます。さらにEDR機能が有効化された場合、アラートの増加はもちろんのこと、複数のアラートが同時に発生した場合、どのアラートが最も重要であるかを判定し、優先度を決めた対応が必要です。

この際重要なのが、アラート発生時に何が起きているのかを認識・判断できるスキルと、事前の設定で重要なアラートのみを通知するようにしておくことです。

特にアラートの判断に関しては、アラートを単一の事象として捉えるのではなく、発生時刻や攻撃内容からアラート間の関連性を見極めることが重要です。関連性を把握することで、インシデントや本当に何が起こっているのか、正しい状況の情報を得ることが可能です。

これがいわゆる相関分析というもので、端末同士のデータだけでなく、例えばファイアウォールのログと端末のログを合わせて確認するといった手法も存在します。一つ一つの情報を丁寧に確認し、アラート同士の関連性を見つけ、インシデントの全体像を把握するためには、さまざまなスキルや経験が重要です。

複数のアラートが発生した場合、アラート同士の関連性を見極め、インシデント全体を理解するスキルを身につけることが求められます。また、製品によっては、重要度の低いアラートを報告しないように設定できます。そのため、適切な通知ラインを見定めて設定することが解決策となると考えています。

3.有事の際にサポートできる体制が必要

3つ目の課題としては、有事の際の対応です。これは自社で運用する場合でもアウトソーシングする場合でも、自社内で必要になる運用とルーチンを決めていくことが重要です。この運用方法とルーチンの決定に関しては、一種の防災訓練のようなものと考えられます。

例えば、社員一人一人に自身の端末でエンドポイント製品からアラートが出た場合は場合はここに連絡する、連絡を受けた担当者はどのような対応を指示して、自身はどんなルーチンでインシデントを調査報告するのか、などを事前に決めておきます。

業務時間内の対応だけではなく、業務時間外や休日に発生した際など、さまざまな場面を想定してルールを決めておくことが大切です。

もちろん、一朝一夕でルールが浸透することはないので、根気よく根付けていく必要があります。この対応を体系化しておかないと、何かが起こった時に初動が遅れてマルウェアがネットワーク経由で侵入し、会社の情報が漏えいしてしまうなどの危険性があるためです。対策として、事前に対応する人員を集めて教育し、対応ルーチンを準備しておくこと、休日や夜間などの時間外に発生した場合の対応を考えておくことなど、人員の確保ともしもの場合をいろいろと考えて準備しておくことが非常に重要になってきます。

まとめ

セキュリティ運用の3つの課題をご紹介しましたが、自社だけで解決できる問題は多くないように感じます。セキュリティ運用の一部をアウトソーシングする、という選択肢を視野に入れて検討いただくと、効率的にセキュリティ製品のポテンシャルを引き出す体制を作ることができるのではないでしょうか。

エンドポイントセキュリティを導入する際、セキュリティ製品を購入するだけでなく、高度なスキルや人員の確保、運用の準備をする時間などが必要なため、人員も時間もお金も必要です。JBサービスは24時間365日体制の運用センターにて、セキュリティ製品の導入や日々の運用をご支援しています。セキュリティ運用でお悩みがありましたらお気軽にご相談ください。