日々脅威が増すサイバー攻撃から企業を保護するため、セキュリティ対策は社会的責務です。

エンドポイントやネットワーク、セキュリティなどセキュリティ強化を目的にさまざまなセキュリティ製品を導入した結果、運用がひっ迫してしまうというケースは少なくありません。

セキュリティ運用を効率化するための1つの手段として、SOARがあります。SOARはSecurity Orchestration, Automation and Responseの略で、セキュリティ運用に関する業務の効率化や自動化を実現する製品です。

今回は、SOARの機能を有するMicrosoft製セキュリティサービスのMicrosoft Sentinelについて紹介します。Microsoft 365 E3またはE5を利用している方は、ぜひご覧ください。

Microsoft Sentinelとは

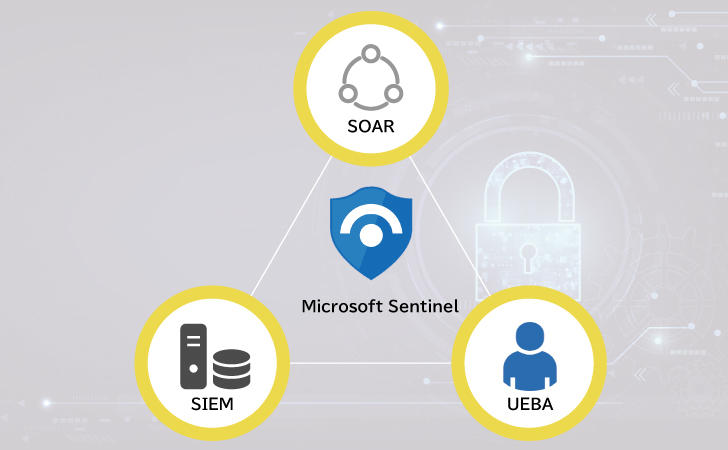

Microsoft Sentinelとは、クラウドネイティブのSIEM、SOAR機能を提供し、サイバー攻撃の検出や可視化から脅威への対応までを包括的に対応するサービスです。以前はAzure Sentinelと呼ばれていましたが、2021年11月に名称が変更されました。

Microsoft Sentinelを活用することで、AI活用によるセキュリティ脅威を検出し、攻撃の増加に伴い増加するアラートの削減とサイバー攻撃からの保護を実現します。

具体的には、ログの集約や相関分析、インシデント管理からセキュリティ製品間の連携や自動化、対処の管理など、分析から対処までを一貫して対応できますので、Microsoft製品のセキュリティアラートの自動登録を行ったり、サードパーティ製品のアラート・インシデント管理を統合的に行ったりなど、セキュリティ運用の高速化を実現します。

Microsoft Sentinelでどのような機能が提供されるかは、次の章にて説明します。

Microsoft Sentinelが提供する機能

主に、データ収集、検知、調査、対処の4つの機能を提供します。

1.データ収集

1つ目の機能は、企業全体のセキュリティデータを収集です。

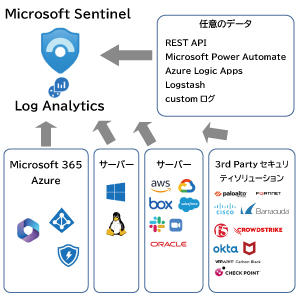

Microsoft Sentinelは、オンプレミスとクラウドの両方において、すべてのユーザー、デバイス、アプリケーション、インフラストラクチャに渡りセキュリティデータを収集します。

Microsoft 365 DefenderやMicrosoft Defender for CloudなどMicrosoftソリューション用のコネクタや、アプリケーションエコシステムへのコネクタがが多数用意されています。SyslogやREST-APIを使用してデータソースをMicrosoft Sentinelに接続し、リアルタイムの統合を実現します。

Microsoft SentinelのData Connectorによって、Microsoft製品だけでなく、AWSやGDPなどの他社クラウドやPaloaltoやCheckPoint、Fortinetなどファイアウォール製品などのサードパーティ製セキュリティソリューションへ接続、ログが収集できます。

ログは長期保管でき、Log Analyticsワークプレース側の設定で最長7年まで保管可能です。(Archive Log機能利用時)

2.検知

2つ目は、セキュリティ脅威の検出です。Microsoft Sentinelでは、過去に検出したことのないセキュリティ脅威を検出します。セキュリティ脅威の検出のパターンとしては、下記の6つです。

Microsoft Defender(XDR)

Microsoft Defenderによる検出は、Microsoft 365やMicrosoft Defender for Cloudで検知したアラートを自動的にMicrosoft Sentineltと双方向に同期し、相関分析や統合管理を行います。これにより、例えばDefender for Office 365で検知したEメール攻撃の情報や、Defender for Endpointで検知したPCへのサイバー攻撃の情報など、Microsoft365のインシデントを、他のクラウドやオンプレミスシステムのものと確認、関連付けられます。

スケジュールされたクエリ

クエリの周期的に自動実行されるセキュリティ脅威の検知では、Microsoftのエキスパートが作成したクエリをテンプレートとして利用できます。Microsoft Sentinelに収集されたログやアラートに対し、周期的にクエリをかけることによってセキュリティ脅威を検出できます。利用方法としては、登録するだけで利用できるテンプレートを活用するか、カスタムで作成も可能です。

機械学習モデル

Microsoft Sentinelに組み込まれた機械学習モデルにより、蓄積されたログデータからセキュリティ脅威を検出します。Linux SyslogやWindowsのイベントログを学習させることにより、不正なリモートアクセスが検出できます。例えば、国や地域を跨ぐありえない移動のサインインの検出や、Azure ADでの知見を活用したサーバーへのアクセスに対する異常なサインインを検出できます。

カスタム機械学習モデル

カスタム機械学習モデルとして、テンプレート化されチューニング可能なSOC-MLと、地震の作成した機械学習モデルを利用するBYOMLがあります。

SOC-ML機能では、カスタマイズ可能なアノマリ検知ルールを提供します。例えば、認証の数やネットワークトラフィック量、Azure Information Protectionのラベル操作の数などがあります。Microsoftのデータサイエンスチームが作成したテンプレートが提供され、ユーザーは必要に応じてチューニング可能です。

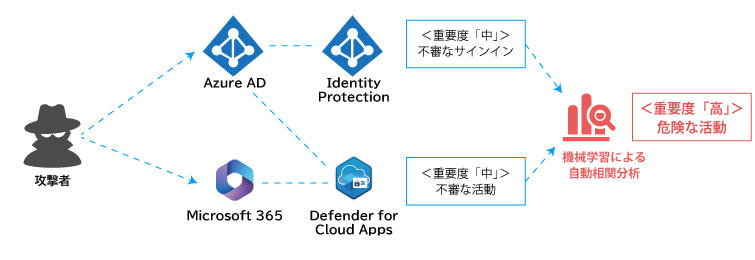

ML Fusion

複数製品からのアラートを自動的に相関分析し、本当に重要なインシデントを抽出します。サイバーキルチェーンのような様々な段階での活動を観察し、複数の段階に渡るサイバー攻撃を検出します。ML Fusionは、乱発されるアラート乱発の中から重要なサイバー攻撃を特定することにより、セキュリティ運用における担当者のアラート疲れを緩和させます。

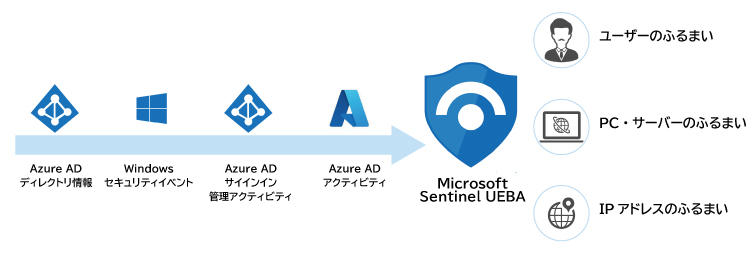

UEBA(User Entity Behavior Analytics)

Azure ADと連携することで、ユーザーとエンティティのふるまいのベースラインを作成し、逸脱した行動を検知します。例えば、Azure ADのディレクトリ情報を取得し、そのユーザーやサーバー・端末・IPアドレスのふるまいのベースラインを作成し、場所・時間・頻度・同僚のアクティビティなどから異常を特定します。

3.調査

3つ目は、AIを活用したセキュリティ脅威の調査です。Microsoft Sentinelに登録されたインシデントは、まずThread Investigationを使ってサイバー攻撃のタイムラインや影響範囲を特定します。次に、KustoクエリやJupyter Notebookを使って、より詳細な調査を進められます

Threat Investigation

各エンティティの関係性を抽出し、ビジュアルに攻撃を調査します。タイムラインの表示により、インシデントの時系列を把握できます。表示できるエンティティの例として、ユーザー、端末、IPアドレス、プロセス、アプリなどがあります。そのユーザーに関連するアラートや、このユーザーがログオンしている端末を検索し、このユーザーが関連する不審な動きやサイバー攻撃の影響範囲やタイムラインを確認できます。

Hunting:Kustoクエリ

Kustoクエリを活用し、直感的かつ高度なログ検索を行えます。任意のログをグラフ化して、対話的に可視化しながら分析が可能。よく利用するクエリをブックマークし、必要な時に必要なクエリを実行します。Log AnalyticsのSmart Diagnosticsはクエリ結果から自動的に異常値を検出します。Microsoft Sentinelではサインインなどのユーザーアクティビティの異常を自動的にチェック可能です。

Hunting:Jupyter Notebook

PythonとJupyter Notebookを利用して、Microsoft Sentinelのデータやアラートを可視化し、データサイエンティストは使い慣れたプラットフォームで対話的に分析も可能です。

4.対処

4つ目は、対処です。インシデント発生時の対応を高速かつ自動化に行い、セキュリティを保護します。

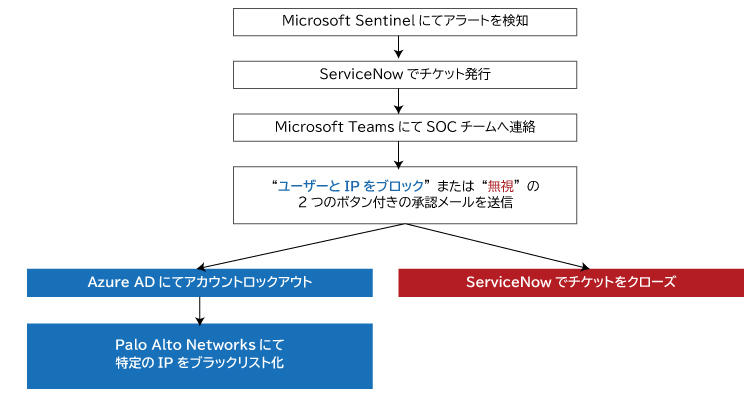

Microsoft Sentinelの自動化では、あらかじめ設定しておいた条件により、インシデントが発生した後の作業を自動化します。条件として、例えば、特定の名前のインシデントが発生した時、特定のドメインのユーザーが関係するときに、アクションとしてSOCの特定のメンバーにアサインしたり、あらかじめ定義したPlaybookを実行してユーザーに通知します。

Azure Logic Appsを使うとノンコーディングなワークフローとして対応処理を記述できます。

メリット

Microsoft Sentinelのメリットは、主に3つ考えられます。

- サイバーリスクの低減

- 組織内での不審な兆候を自動で検知し、セキュリティ担当へ通知するなど、高度なセキュリティ脅威が実現できるため、サイバーリスクの低減が期待できます。

- セキュリティ運用の軽減

- インシデントが発生したときのプロセスなどを自動化することにより、セキュリティ運用にかかる工数を減らすことも期待できます。

- 人的ミスの発生の防止

- 情報収集や調査、状況報告などを自動化することにより、担当者によるうっかりミスなどのヒューマンエラーの発生リスクも減らすことが期待できます。

こんな企業におすすめ

Microsoft Sentinelを特におすすめしたい企業としては、すでにMicrosoft 365 E3、E5を利用しているケースです。Microsoft Sentinelは、Microsoft 365とAzureとのシームレスな連携が1つの特徴ではありますが、特にMicrosoft 365 E3/E5に含まれる高度なセキュリティサービスと連携機能が豊富にあります。

また、ファイアウォールなどMicrosoft製品以外のセキュリティ製品のログやデータを一元的に管理したい、セキュリティ運用チームの負荷を軽減したいなどのお悩みを抱えている企業にもおすすめしたいサービスです。

ライセンス価格

ライセンス価格は、Microsoft Sentinelで分析、Azure Monitor Log Analyticsワークスペースに格納されるデータ量に対して課金されます。Oricing CalculatorでMicrosoft Sentinelを選択すると、Log Analyticsも含めた価格を計算してくれます。料金計算ツールは、Microsoft公式ウェブサイトにてご利用いただけます。

-

Microsoft Sentinelは31日間無料でお試しいただけます。利用に関してログデータの取り込み上限などがありますので、詳細はMicrosoft公式ウェブサイトをご確認ください。

まとめ

Microsoft Sentinelの機能やメリットについてご紹介しました。

セキュリティ強化はどの企業においても必要不可欠ではあるものの、セキュリティ対策製品が増えていくにつれ、運用も煩雑になりがちです。Microsoft Sentinelを導入し、セキュリティ強化と運用の軽減負荷の両立を目指してみてはいかがでしょうか。Microsoft Sentinelの導入・構築支援企業をお探しであれば、JBサービス株式会社までお気軽にご相談ください。