目次

1.気軽に使えるが危険もある

WordPressは世界で最も利用されているCMSだ。日本においては8割以上のウェブサイトで利用されている。利用者も多いことからテーマやプラグインも多数あり、カスタマイズするための情報も豊富だ。

その一方で脆弱性も頻繁に発見され、古いWordPressのバージョンを使っていることは非常に危険だ。しかし、カスタマイズの仕方によってはバージョンアップすることで問題がでることもあり、気軽に実行するわけにいかない場合もあり悩ましいところだ。

今回は、実際に脆弱性のスキャンツールを利用して、WordPressに潜む危険性を可視化していこう。

2.使用するスキャンツール

Barracuda Networksから提供されているクラウドベースのウェブアプリの脆弱性スキャンサービス、Barracuda Vulneravility Manager(以下、BVM)を使用する。

BVMは、実際に疑似的な攻撃リクエストをウェブサイトへ送信し脆弱性を検出することができるサービスだ。検出した脆弱性は、Web Application Firewall(以下、WAF)で防御できる場合と、ウェブサイトの修正が必要な場合がある。そして、BVMはBarracuda Web Application Firewall(以下、BWAF)との連携もサポートされているため、検出した脆弱性は、自動的にBWAFで防御できるようになっている優れモノだ。

BVMのスキャン方法については、以下のブログを参照願いたい。

BVMでWordPressを脆弱性スキャン

http://blog.go-ns.jp/2020/03/bvm-wordpress-scan/

3.検査結果と解説

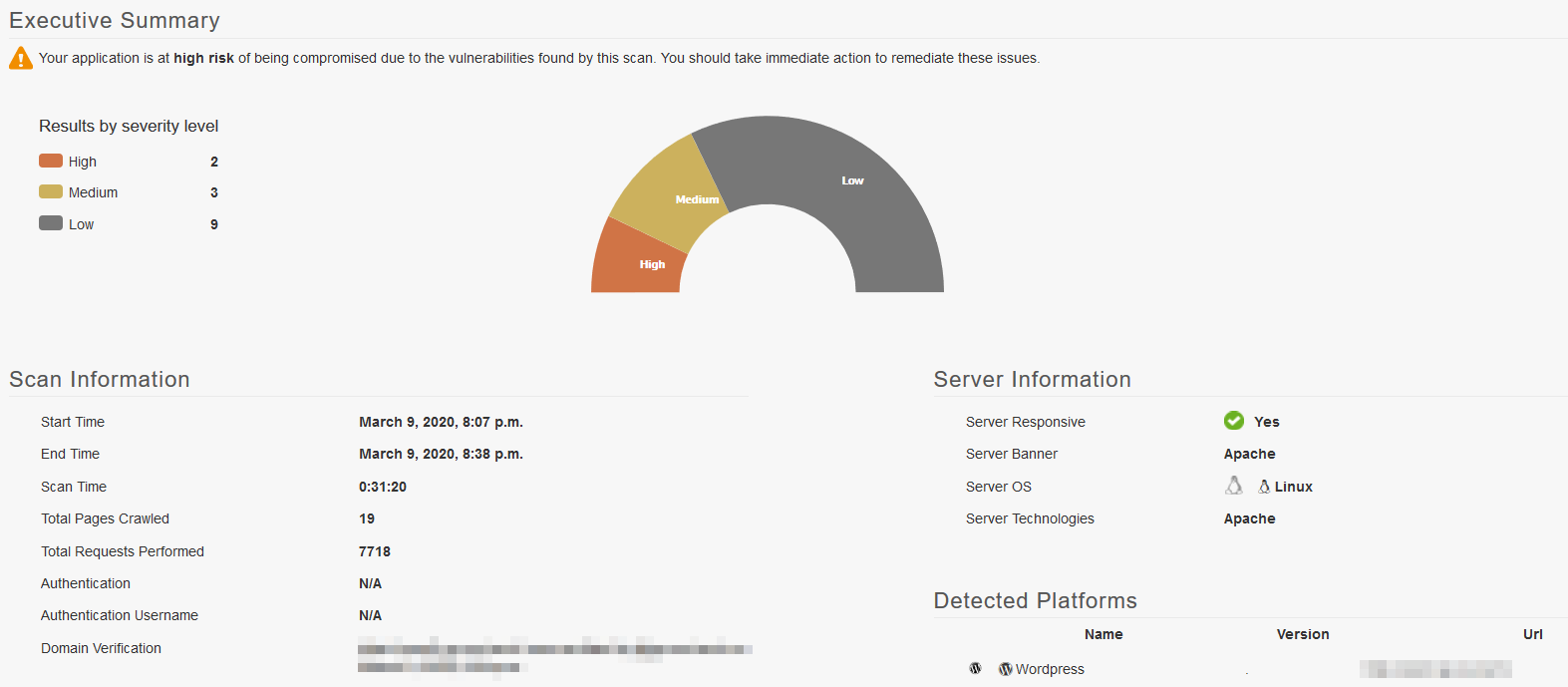

図はスキャン結果のサマリーだ。最新バージョンのWordPressを使用して、テーマやプラグインもプリインストールされているものそのままだが、反射型クロスサイトスクリプティングなど、危険な脆弱性も発見された。

「ログインページがHTTPで提供」および「プライベートIPアドレスの発見」についは、静的なHTMLのマニュアルページ内に、ログイン方法や設定方法が記載されていたのでそれを検知していた。どちらも過検知と判断できる。

スキャン結果のサマリー

検知した脆弱性

-

リスク高

- WordPressのREADMEファイルが閲覧可能

- 反射型(Reflected)クロスサイトスクリプティングの脆弱性

-

リスク中

- HTTP OPTIONS Methodが有効状態

- ログインページがHTTPで提供

- 非暗号化通信でのパスワード送信

-

リスク低

- パスワード欄のオートコンプリートの有効状態

- CSRFの対策が行われていないHTMLフォーム

- 不要なTCP/UDPポートの開放

- プライベートIPアドレスの発見

- SSLサーバ証明書の信頼性がない

- SSLサーバ証明書の所有者が不正

- 通常使う必要のないHTTP Methodが有効状態

4.対策後、再スキャン

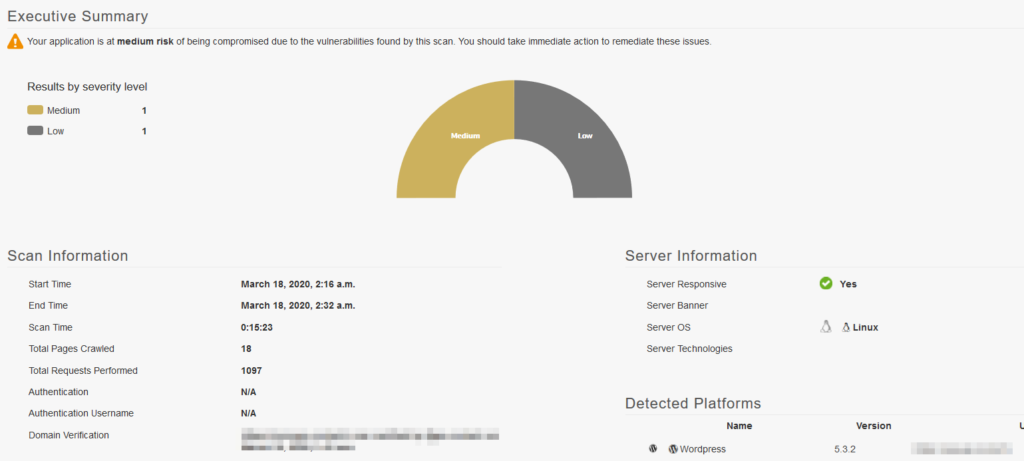

BWAFでウェブサーバを防御したのち、再度BVMでスキャンを実施してみた。

以下がその結果である。2つの項目を検知したがどちらも過検知であったため、すべての脆弱性を修正できた。

対策後のスキャン結果サマリー

検知した脆弱性

-

リスク中

- ログインページがHTTPで提供

-

リスク低

- プライベートIPアドレスの発見

5.まとめ

WordPressの場合、本体のバージョンだけでなく使用しているテーマやプラグインの脆弱性も気にしていかなければならない。メンテナンスが行われていないテーマやプラグインもあるので、脆弱性が発見されても修正されない場合もあるだろう。そんなとき、WAFがあればすぐに対処も可能だ。

WAFといえば、導入や運用が難しく高価であるというイメージがあるが、今はフルマネージド型のクラウドWAFもお手頃価格で提供されている。Barracuda Networksの本格的WAFをフルマネージルドの月額課金型で提供するBarracuda WAF-as-a-Service SMAC Editionがお勧めだ。

お勧めサービス