個人や企業の資産を扱う金融事業は、一般の産業に比べて厳しいセキュリティ対策が取られている傾向にあります。しかし、残念ながらインシデントがなくなることはありません。特に2021年から2022年にかけて、深刻なセキュリティ被害が多発しました。

例えば、ECサイトなどの決済代行事業者が所有するデータベースから、クレジットカード情報を含む数十万件の個人情報が抜き取られてしまったニュースは、記憶にも新しいのではないでしょうか。

また消費者向けキャッシュレス決済の分野においても、社会に大きな衝撃を与えたニュースがありました。それは著名企業の運営するQRコード決済が、本人確認と銀行口座を連携する部分の甘さを突かれ不正に利用されてしまい、サービス開始直後に停止へと追い込まれてしまった事件です。

本コラムでは、このようなインシデントが発生する背景や、金融とその関連事業者が今なすべきセキュリティ対策について紹介します。

急変する金融ビジネス

経済紙やビジネス誌がよく伝えているところですが、金融事業は変革期にあります。2010年代以降、最も変化が大きい業種といっても過言ではありません。少子高齢化と人口減少に伴う企業統合や事業の軽量化といった社会的背景を起因とする動きもありますが、変容要因の一つとしてICT(情報通信技術)の影響が挙げられます。

20世紀において金融事業に関わる多くの企業は、巨額の資金を投じて配備した大型コンピューターと専用回線や自社開発のソフトウェアによる事業基盤など、いわゆる"レガシー"の資産を使い続けていました。数字の扱いが中軸となる金融は、本来であればデジタル化しやすい事業なのですが、堅牢性と引き換えに新しい技術とサービスの取り込みが難しい状況に陥っていました。

この壁が急速に崩れていったのが2010年代です。インターネットとモバイル、クラウドコンピューティング、インターネット上のサービスを連携するWeb API(Application Program Interface)など、いまの世の中で便利に使われている技術が、金融事業とも連動するようになったのです。

FinTechとキャッシュレスが事業再編を加速

新しい金融ビジネスにおいて一方の主役は、FinTechです。FinTechとはFinanceとTechnologyを組み合わせた造語で、ICTを活用した革新的な金融商品・サービスや事業領域のことを指します。これにより、新しいテクノロジーを前提としたサービス開発力を持ち、ユーザーとのコミュニケーション能力にも長けたFinTech企業が登場しました。

FinTechは金融事業者が持つ機能の一部を取り込むことから言わば"銀行事業の切り崩し"なのですが、マイナス要素だけではありません。Fintech企業と連携・提携することで、金融事業者の課題であったサービス開発や顧客との関係強化、事業の強化が実現できるようになったのです。

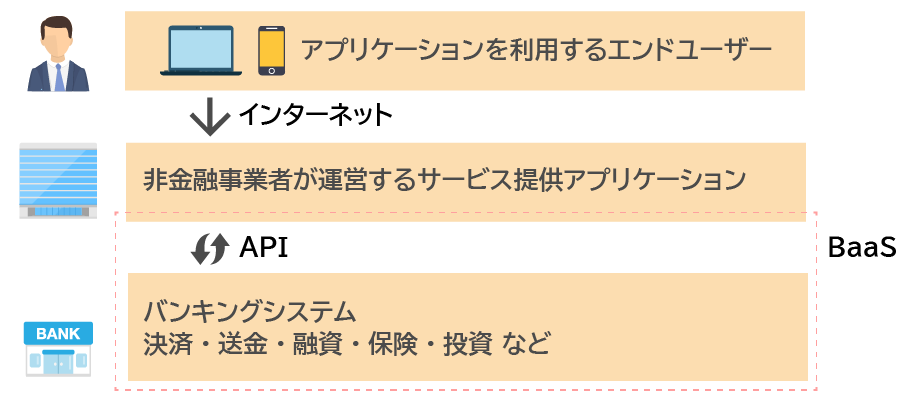

一方、銀行側もBasS(Banking as a Service)という形で、機能を外部に提供する動きが広がってきました。例えば非金融系企業が提供するのサービスアプリケーションに、口座照会と送金など銀行の持つ機能を組み込むケースがあります。

もう一つ、金融業界が変化している要因はキャッシュレスです。2025年までにキャッシュレス比率を40%に引き上げるという国の政策もあり(2021年は32.5%)金融事業者は流通や通信分野の事業者などと提携して、銀行口座へのアクセス手段を提供する一方、"〇〇銀行Pay"といったサービス提供を開始する金融事業者も増えています。

事業エリアの拡大はリスクの増加を伴う

このような事業エリアの拡張と比例して、金融事業者が接する情報システムはさらに広がります。ここで留意すべきはセキュリティリスクです。

レガシーシステムで発生するインシデントといえば、外部メモリーを使ったデータの不正な抜き出しや操作ミスなど大半は内部の悪意やミスに起因するものでした。しかしオープンのインターネットと汎用的なソフトウェアを使う環境では、ランサムウェアやビジネスメール詐欺など全てのサイバー攻撃に晒されてしまいます。攻撃者からみて、直接的な実利を得られる金融事業者は格好の標的と言っていいでしょう。

冒頭に述べた通りセンシティブな情報を扱う金融業界は、他の産業より厳しいセキュリティ基準が求められ対策も進んでいます。しかし金融機関や保険・証券などの分野からも機密情報が流出する事件・事故はたびたび発生し、鎮静化する兆しはありません。

レガシーシステムにおける技術的な蓄積は、残念ながら昨今のセキュリティに関してほとんど役に立ちません。また近年発生しているセキュリティ事故の大半は、事業エリアの拡大とともに広がったサービス・システム上で起きています。つまり、金融分野の事業者も一般の業種と同様にセキュリティ対策を見直す必要があるのです。

セキュリティ対策は基礎的なところだけをみても、守るべき情報資産の特定や重要な情報を扱うネットワークの分離やセキュリティツールの選定など多岐にわたります。ここでは金融ビジネスのエリア拡大に伴って、多く企業の共通課題となっている要素をいくつか採り上げます。

対策の第1歩はクラウド環境と脆弱性の管理

1つ目の課題として、クラウド環境の管理が挙げられます。2015年頃にメガバンクが勘定系の一部をクラウドへ移行すると発表した後、金融分野でもクラウド化の流れは加速していきました。現在では中小規模の事業者も、クラウドをまったく利用していないところは少ないことでしょう。FinTech企業との連携やBasS、キャッシュレス事業の展開、企業におけるシステムコスト削減の面でも、クラウドの活用は欠かせません。

しかし、クラウドは情報流出の経路にもなり得るため十分な注意が必要です。クラウドにおけるインシデントの多くは人為的ミスに起因します。

具体的には、ユーザーの権限設定を誤ったことにより本来アクセスできないユーザーへ情報が開示されてしまったり、不適切な設定によるシステムの脆弱性が攻撃されてしまったりが挙げられます。こうした環境設定のミスや見落とした脆弱性を狙ってサイバー攻撃が行われてしまい、情報流出などの被害が発生してしまうのです。

こうしたリスクに備えるためにも、運用面を点検すると同時にクラウド事業者との"責任分界点"の確認をおすすめします。責任分界点とは、管理責任のどこからどこまでが導入企業、どの部分がクラウド事業者かを明示したもので多くのクラウド事業者が開示しています。責任分界点の理解と確認は、自社における運用体制の強化やインシデント発生時の備えとしても大切なポイントです。

2つ目の課題として、脆弱性対策があげられます。金融分野でもインシデントの多くは、Webのサーバーソフトやアプリケーションなどに見つかる脆弱性の放置によるものです。脆弱性の早期発見や運用管理を強化する上でも、IPA(情報処理推進機構)など業界団体やセキュリティ企業が発信している脆弱性情報を日々チェックしたり、定期的に「脆弱性診断サービス」を受診することをおすすめします。

「検知」と「対応」を強化する意義は?

クラウドと脆弱性に代表される差し迫った脅威に加えて、企業が直面しているもう一つの課題はセキュリティインシデントへの検知と対応です。その背景として、サイバー攻撃の先鋭化が挙げられます。

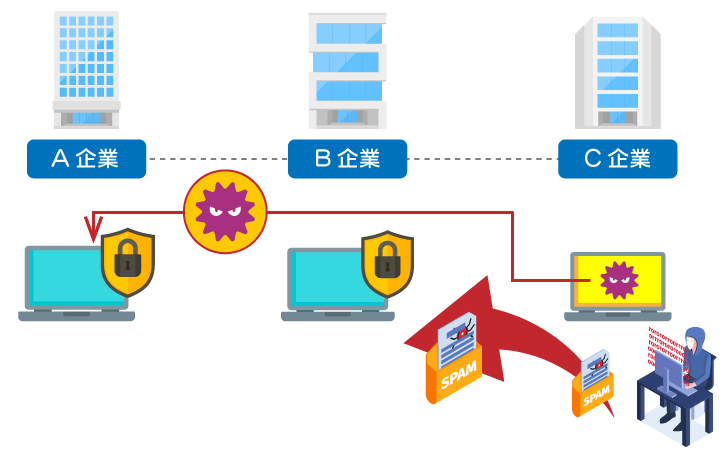

毎日、数千とも数万とも言われる新種のマルウェアが生み出され、標的型攻撃やサプライチェーン攻撃などサイバー攻撃が巧妙化している環境では、インターネットと企業ネットワークの間にファイアウォールを設置し内側を守る従来からの「境界防御」だけでは守りきれないという現実があります。

こうした現状から、企業システムへの侵入を100%阻止するのは困難という前提に立ち、脅威が入り込んだ際にはその兆候をいち早く捉え、被害を最小限に抑えるための対応が重視されるようになってきたのです。そしてこの点に関しては、金融分野は他の産業に比べて進んでいるとの調査結果もでています。

調査結果

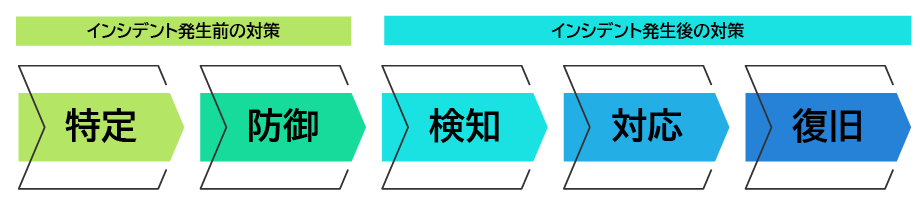

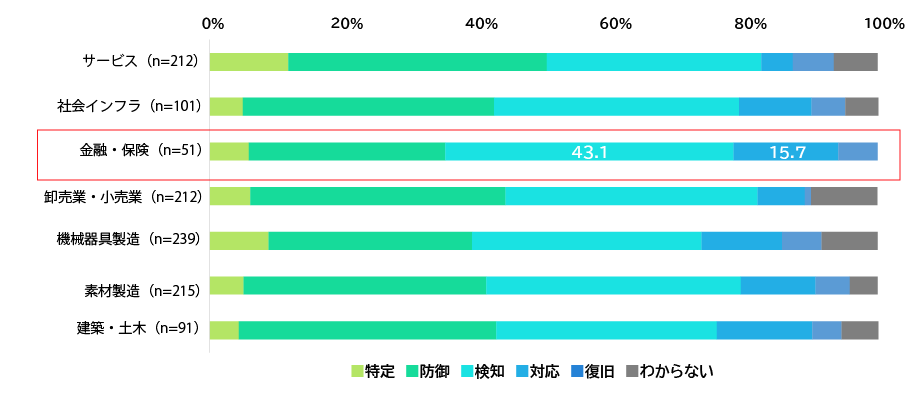

日本情報システム・ユーザー協会(JUAS)が発表した「企業IT動向調査報告書 2022」では、情報セキュリティの強化における行動を、「特定」「防御」「検知」「対応」「復旧」に分け、業種による重点個所の違いを示しています。

セキュリティ対策のステージ

各ステージの定義

- 特定:保護すべきものを特定し、脅威を洗い出し、リスクの特定とリスクに対する防御手段の理解も深める

- 防御:技術的な対策、ガバナンス強化、新規プロセス構築、教育・トレーニング等の防御策を検討し、適切な対策を実践する

- 検知:異常を検知・識別できるための継続的なモニタリングや新規プロセス構築などの対策を検討し、実践する

- 対応:検知後の対応を策定し、分析、被害提言の計画を検討、策定、維持、改善する

- 復旧:疎外あるいは漏えいした資産・情報・サービス復旧の計画を検討、策定、維持、改善する

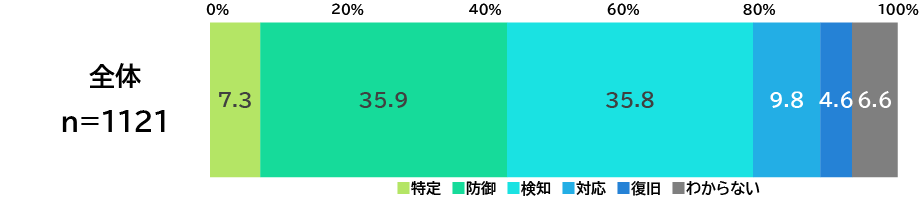

まず全体的な傾向を見ると、重視する領域は「防御」が35.9%、「検知」は35.8%で合わせて7割以上の比率でしたが、インシデント後の「対応」(9.8%)と「復旧」(4.6%)は、二つを合わせても1割程度に止まりました。

強化しているセキュリティ施策における重点個所(調査対象の全業種)

一方、金融・保険の分野は少し違った傾向が見られ、「検知」(43.1%)と「対応」(15.7%)は、調査対象の業種の中では最も高いレベルにありました。金融分野の事業者はもともと機密性の高い情報を扱うため、システム設計の初期段階から「特定」と「防御」は"基礎体力"の一部と考え、その後の「検知」そして「対応」にも一定の予算を投じていると推測できます。

強化しているセキュリティ施策における重点個所(業種別)

安全維持に欠かせない運用体制の整備

サイバー攻撃に対するセキュリティ対策のステージとして「特定」と「防御」、「検知」「対応」、そして「復旧」があります。全てのフェーズが欠けてはならないのですが、 前述した背景もあり「検知」と「対応」を強化する動きが加速しています。

一例を挙げると、検知と対応を重視した最近のセキュリティ対策製品では、新種のマルウェアがデバイスに侵入したとしても、隔離したディスクのスペースでプログラムの挙動を分析し、脅威の兆候を検知することができるようになってきました。侵入を100%阻止することは困難としても、精度の高い検知と迅速な対応そして復旧に向けた対処が実現できる製品が登場しているのです。

その一方で新しいセキュリティ製品の能力を最大限に引き出すには、一定のスキルも必要です。まず企業システムのOSなどのインフラ、通信環境、業務アプリケーションの種類と稼働状況など、環境に応じたツールの選択と適切なチューニングが欠かせません。

セキュリティ製品の導入により検知能力は向上しても、特に導入初期の段階では"過検知・誤検知"が発生する可能性も高まります。適切にチューニングがでていない場合、セキュリティ的に問題のない挙動も脅威として検出してしまうことがあります。こうしたアラートが過剰に発報されることで、ユーザーの業務に支障をきたしてしまったり、システム部門またはセキュリティ担当の業務に更なる負荷がかかってしまったりするケースもあるため注意が必要です。

検知と対応フェーズを強化する際は、適切な運用を行うための体制作りが欠かせません。この点はマンパワーに限りがある金融事業者の新たな悩みにもなっているのですが、自社のリソースだけでは難しい場合は外部の「セキュリティ運用サービス」などのジャンルで提供されているサービスの利用を検討してみてはいかがでしょうか。

まとめ

セキュリティ対策にはゴールのようなものはありません。日常業務に追われる守る側の組織と異なり、サイバー攻撃に全勢力をつぎ込める攻撃者は積極的に新しいテクノロジーと手法を会得し企業への攻撃を企てきます。

金融ビジネスを取り巻く環境変化と事業エリアの拡大に伴い、必要なセキュリティ対策は日々変化していきます。皆さまの組織でも、特にリスクが高い領域である時代のニーズに合わせて開発・リリースした新サービスのインフラを中心に、セキュリティ対策で利用している製品とその運用体制を点検しセキュリティの維持および向上に努めてください。

JBサービス株式会社は24時間365日の運用センターSMACを運営し、認定ホワイトハッカーを中心としたセキュリティエンジニアがご支援するSOCサービスをご提供しています。セキュリティ運用でお困りごとがあれば、お気軽にご相談ください。