情報漏えいの原因はサイバー攻撃だけではありません。社員による誤送信や盗難による漏えいリスクについては、サイバー攻撃とは別にセキュリティ対策を講じる必要があります。本記事では、内部からの情報漏えいに注目し、その発生原因や対策、おすすめしたいDLP製品について説明します。

本記事の内容は、2022年8月に行った講演を基にしています。現時点でのセキュリティ脅威の動向をすべて反映しているわけではありませんので、ご了承ください。

情報漏えいの原因と対策の一例、漏えいした場合の影響

情報漏えいの原因で多いのはなんだと思いますか?多くの方が想像するのは、サイバー攻撃による被害や、メールの誤送信や設定ミスなどがあるかと思います。

サイバー攻撃が原因ではない情報漏えいは意外と多い

情報漏えいというと、外部から攻撃を受けてマルウェアに感染したり、不正アクセスによる情報の窃盗といったことを想像するのではないでしょうか。

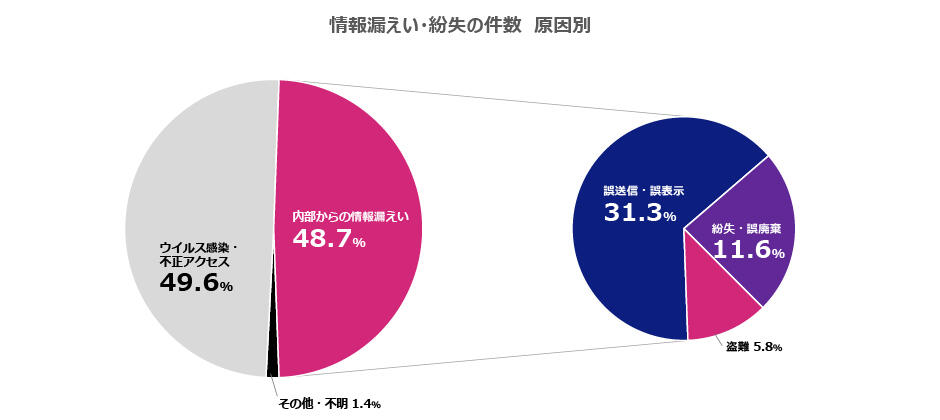

東京商工リサーチの調査結果によると、ウイルス感染や不正アクセスといったサイバー攻撃による情報漏えいは49.6%と約半分を占めています。それと同じくらいの割合で、誤送信やデータを記録した機器の盗難、紛失といった内部からの情報漏えいが48.7%でした。つまり、このデータによると、外部からの攻撃による情報漏えいと内部からの情報漏えいはほぼ同じ発生率であると考えられます。また、内部からの情報漏えいの割合は前年度より年々増えている傾向にあります。

では、なぜこのような内部からの情報漏えいが発生し、年々増えているのかという問題の原因を考えてみました。

「上場企業の個人情報漏えい・紛失事故」調査(2021年)

https://www.tsr-net.co.jp/news/analysis/20210117_01.html

内部からの情報漏えいが増えている2つの理由

ここ数年で変わったことといえば、業務環境が挙げられます。その中でもクラウドシフトとリモートワークの普及の2つが挙げられ、これらの利用が増えたことが社内からの情報漏えい増加の一因と考えられます。

1つ目のクラウドシフトについてですが、皆様の企業でもAWSやAzureといったパブリッククラウド環境にウェブサーバーを設置したり、ファイルサーバーの代わりとしてGoogleドライブやOneDriveを利用しているのではないでしょうか。このクラウドシフトにはメリットだけではなくデメリットとして、さまざまな情報漏えいのリスクがあります。

例えば、クラウド側のアクセス設定ミスにより本来公開してはいけないデータを誤って開示してしまったり、ユーザーが機密情報をクラウドストレージに保管し、データ盗難の危険に晒される可能性が考えられます。

2つ目はリモートワークの普及です。リモートワークを導入したことで、社内で新たにシステムやルールを導入した会社は多いと思います。ただし、中にはリモートで自分の仕事がやりやすいように、個人のクラウドを無断で使用したり、ダウンロードしてはいけないファイルや情報を端末に保存させてしまうなど、人の目が届かない場所での行動が、悪意はないまでも情報漏えいのリスクを上げている可能性があります。

もちろん、これ以外にも内部からの情報漏えいリスクが増えている要因があるかと思いますが、これらが理由として考えられます。

情報漏えいの原因と対策の一例

サイバー攻撃による被害と同じくらい内部からの情報漏えいのリスクがあると説明しましたが、内部からの情報漏えいにはどんな原因・種類があると思いますか。内部からの情報漏えいとしては、実はこれだけ発生原因が考えられます。種類ごとに対策方法が異なることもご留意ください。

-

誤送信

主な対策

メールセキュリティ(誤送信対策)

-

設定ミス

主な対策

設定ミスを防ぐルール策定、検知する仕組み

-

クラウド環境へ移動

主な対策

CASB、アプリケーション制御

-

盗難・紛失

主な対策

リモートワイプ(MDM製品)

-

外部媒体へ移す

主な対策

デバイス管理対策(MDM)、セキュリティ教育での啓蒙

-

外部サーバーへ転送

主な対策

特定プロトコルの制御

-

ファイルを印刷

主な対策

コピー、プリント防止

情報が漏えいした場合の影響

もし情報漏えいが起きてしまった場合、会社にさまざまな影響があります。データを流出した相手への損害賠償や、その対応に追われて業務が遅れたり停止してしまったり、一番大きな影響としては会社の信用を失ってしまうリスクがあります。

| 損害賠償請求 | 企業が保有していた個人情報や機密情報が漏えいした場合、顧客から損害賠償を請求される場合があります。 |

|---|---|

| 業務の一時停止、対策費用の発生 | 対応に追われ業務停止も考えられます。これによる営業機会の損失および情報漏えい対策費用の発生も考えられます。 |

| 行政指導 | 重大なセキュリティ事故には、行政指導が入ることもあります。 |

| 社会的信用の低下 | 「セキュリティ事故を起こした会社」として、顧客からの企業イメージが低下し、顧客離れや株価の下落などにつながっていく可能性があります。 |

| 社内のモチベーション低下 | セキュリティ事故への対応に追われ業務効率が低下するのもさることながら、取引先からの評価を直接受ける立場にある従業員は、不安や不満を募らせることとなります。 |

尼崎市の個人情報が入ったUSBメモリーの紛失は大きなニュースとなりました。この事件は、記者会見まで実施されており、皆様の記憶に残ったのではないでしょうか。また、2022年4月から個人情報保護法が改正され、個人情報が流出した場合は個人情報保護委員会および流出した本人への通知が義務付けられました。これにより、これまで以上に報告や調査を厳密に行う必要が出てきました。

【参考情報】サイバー攻撃の想定被害額

もし情報漏えいが発生した際に必要となる費用の規模はどれくらいか、イメージはわきますでしょうか。サイバー攻撃による被害が発生した場合の金銭的損失額は、以下のとおりです。

サイバー攻撃が企業に与える影響/一般社団法人日本損害保険協会

サイバー攻撃が企業に与える影響/一般社団法人日本損害保険協会

https://www.sonpo.or.jp/cyber-hoken/impact/

流出したデータの内容や量によって、金額は変動する可能性がありますが、情報漏えいが発生すると、これだけの被害が発生する可能性があります。

なぜ内部からの情報漏えい対策が必要なのか

サイバー攻撃対策を行っていても、情報漏えい対策まで網羅できているわけではありません。内部からの情報漏えい対策を検討する際には、明確に対策事項を決めて、それを実現できる製品を導入することが重要になってきます。

-

サイバー攻撃対策製品が出来ること

サイバー攻撃を防御したり、ウイルス感染が疑われるような事象を早期発見し対処する

項目

- ウイルス(マルウェア)感染を狙った攻撃

- ランサムウェア感染を狙った攻撃

- 不正アクセスを狙った攻撃

...など

-

サイバー攻撃対策製品が苦手なこと

正規のユーザーが情報漏えいにつながりそうな行動を検知・ブロックする

項目

- 「うっかりミス」など意図しない操作ミス(誤送信など)

- ルールを違反した従業員の操作

...など

情報漏えいの対策方法

内部からの情報漏えいの種類と原因

大きく分けるとこの4つが内部からの情報漏えいの原因の項目です。

| 設定ミス | うっかりミス | 紛失・盗難 | 内部不正 | |

|---|---|---|---|---|

| 主な原因 |

|

|

|

|

| 対策の一例 |

|

|

|

|

1つ目は、設定ミスによる漏えいです。これは、ファイアウォールやサーバーの設定ミスにより、本来アクセスできてはいけない、見せてはいけない情報を閲覧可能にしてしまった場合などを指します。2つ目は、うっかりミスです。メールの誤送信などが該当します。3つ目は、盗難・紛失です。重要なデータを保存した外部記録媒体の紛失や盗難を指します。4つ目は内部性です。これは悪意を持って社内の機密データを漏えい、持ち出す行為です。例えば、社員が退職する際に機密情報を持って転職先に行く、いわゆるお土産転職などが挙げられます。

情報漏えいのリスクを下げる3要素

これらのリスクを減らすためには、大きく3つの対策方法があり、それぞれで対策の内容が変わってきます。

| オペレーション(ルールや業務プロセス・手順) | 情報漏えいがおきないようなオペレーションを策定 |

|---|---|

| 従業員のセキュリティリテラシー | 社内に周知徹底させるための従業員教育の実施 |

| 技術的なセキュリティ対策 | 情報漏えいを防ぐためのセキュリティ対策の導入(DLP製品) |

1つ目はオペレーションによる対応です。設定変更などを行う際のルールや業務プロセスを明確にし、徹底させることです。確認のチェック項目を整理することや、リリース前の確認テストを必ず行うことなどが挙げられます。

2つ目は、従業員のリテラシー向上です。これはうっかりミスや紛失盗難に大きく効果があると思います。例えば、メールの誤送信については、何となくメールを送るのではなく、添付ファイル付きのメールを送る際には、送信先と添付ファイルが正しいか再度確認するという意識が少しでもあれば、情報流出のリスクを減らせると思います。社内のルールと情報流出が起きた際のリスクを意識させるという教育が重要です。

そして、3つ目は技術的な対策です。これはシステム的にファイルを移動を制限したり、紛失した際にパソコンなどの端末を初期化したりなど、アプリケーションやソフトウェアを使って情報流出や内部性の対策を行うといった対応です。

情報漏えいのリスクを下げる3要素

3つの対策要素の中で、本記事では技術的なセキュリティ対策の部分に絞って説明します。また、技術的な対策にはさまざまな製品がありますが、DLP(Data Loss Prevention)製品について、その特徴や、情報漏えい対策の方法、導入と運用の際の注意点などを紹介します。

DLP製品とは

DLP製品に触れる前に、改めて機密情報とは何でしょうか。例えば、お客様の個人情報が記載されたファイルや開発中のデータ、設計図などが該当します。定義としては、企業にとって外部への開示を予定していない情報が機密情報になると考えます。

DLP製品は、機密情報データが外部に漏えいするのを防ぐためのセキュリティ製品です。データを対象にポリシー設定を行い、正規ユーザーであってもポリシーに則って特定の場所からファイルを移動できなくしたり、例えばメールへの添付をできなくしたり、外部デバイスへのコピーを制御したりできる製品です。基本的には、ポリシー違反が発生した際に、それを防御し、ユーザーへ警告を出すなど、制御の強度をいろいろと設定できます。

IT資産管理ツールとの違い

DLP製品とIT資産管理ツールは何が違うのか、混同される方も多いかと思います。IT資産管理ツールは、端末を一元管理し、ソフトウェアの導入や端末の動きを監視するセキュリティ製品です。DLP製品は、データの監視を行うソフトウェアで、データの動きを見て制御を行うセキュリティ製品です。端末の管理をするのが資産管理ツールで、データの管理をするのがDLP製品です。

ちなみに、1つのセキュリティ製品でさまざまな機能を実装している製品が増えているため、セキュリティ製品の選定の際はどんな機能があるのかを確認してください。このようなDLP製品を導入することにより、人的なミスや盗難・紛失、内部性などさまざまな情報漏えいリスクに対して、社外へのデータ流出リスクを下げることができます。DLP製品とIT資産管理ツールとのちがいについては別のコラム(DLP製品とIT資産管理ツールの違いとは?)でも紹介しています。

DLP製品のポイントと課題

では、DLP製品について、導入から運用までのポイントとそれぞれの課題を見ていきましょう。まず、DLP製品を導入から運用するところまでの一連の流れを説明します。DLP製品を導入する主な流れとしては、導入前、設定、構築、運用開始、インシデント発生という段階が考えられます。

この流れは他のセキュリティ製品でも同じように考えられますが、特にDLP製品で考慮したいのは、導入前の準備です。なぜなら、DLP製品の性質上、お客様のデータ内で何が機密情報なのかを把握し定義することが必要だからです。お客様によっては、機密情報のルールが決まっていなかったり、ファイルが整理されていなかったり、機密情報が入ったファイルがさまざまなところに散らばっているということも少なくありません。どういった制御を行うのかというのも、事前に決めておいた方が良いでしょう。例えば、特定のファイル名や拡張子のファイルは、USBデバイスへの書き込みやメールへの添付を禁止するといった、会社が制御したい行為を決めておくことも重要です。

2つ目は、設定構築フェーズです。1つ目の導入前に決めた機密情報ファイルの定義ルールをもとに設定を行い、正しく制御できるかテストを行います。3つ目は、構築とテストが完了して実際の運用を行うフェーズです。ここでは日々の運用で必要なルール変更を行います。例えば、お客様内で機密情報の定義が変わった際のルール変更などがあります。4つ目は、インシデント発生時の対応です。日々の運用を行っている際に、社員が禁止しているルールに抵触する行動を行った時に、どの端末がどのデータをどのような操作をしたのかログなどを確認する必要があります。操作を行った社員の把握と理由を確認するなどの作業も必要です。

こうした一連の流れがある中で、それぞれの項目を細かく見ていきましょう。

1.導入前のポイント

機密情報をどのように定義するのか、特定の文言がファイル名に含まれているなどが挙げられます。例えば、社外秘という特定のキーワードが入っているファイル名、ファイルの拡張子がエクセルやCADなどの場合、特定のディレクトリにあるファイルなどさまざまな定義方法があります。お客様は、どのファイルを機密情報として取り扱うのかを決める必要があります。

また、機密情報を定義した後は、機密情報に対してどのような操作を制御するのかを定義します。

例えば、USBメモリーなど外部媒体への書き込み、メールへの添付、特定ディレクトリからの移動、クラウドストレージへのアップロード、印刷などなど、制御可能な操作はさまざまです。さらに、その動作を行った際、ログを取得するのか、ユーザーへ注意メッセージを出すのか、操作をブロックするのか、などその後の制御まで可能な製品もあります。これらを実装することで、ユーザーの業務へ影響が及ばないよう定義する必要があるため、この導入前の作業というのは、DLP製品の導入でも非常に重要なポイントといえます。

2.設定・構築時のポイント

設定構築においては、基本的には1つ目の導入のフェーズで決めたルールや製品の導入、運用前のテストを実施する項目です。エージェントを適切に導入し、設定したルールのテストを行い、業務への影響リスクがあるかどうかを確認して、細かくルールを変えていくことが重要です。

このルールの設定や細かい調整などに関しては、専門的な知識も必要となることがありますので、DLP製品の知識も必要になります。

3.運用時のポイント

これは製品導入後の運用フェーズにおいても、ルールのチューニングが必要です。他のセキュリティ製品にも共通することですが、セキュリティ製品は入れた後の運用が重要です。

なぜなら、導入時の環境から変化が起きた場合、セキュリティ製品もそれに対応させる必要があるからです。自社内でアプリケーションのアップデートが発生した際や社内のルールに変更が行われた際など、新しいルールを作る必要が出てきた場合は、必ずDLP製品でも制御ルールに問題がないかを確認し、適宜調整していく必要があります。

4.インシデント発生時のポイント

インシデントが発生した際のポイントです。これは制御ルールに引っかかる挙動を発見した際の調査です。誰が、どの端末で、どのような操作をしたのかを調べ、それが正しいルールであれば、ルール側を調整する必要があります。また、正しくないルールで行ったならば、その操作を行った方に対してヒアリングをしたり、なぜその操作がダメなのかを説明したり、再発を防ぐ必要があります。ポイントとしてはインシデントが発生した際に対応できる体制を整えておくことが大事です。

1番のポイントとしては、導入前に社内の機密情報を定義すること、導入してからの運用も日々行う必要があることです。

おすすめのDLP製品

JBサービスがおすすめするDLP製品として、デジタルガーディアンをご紹介します。基本的なDLP製品としての機能はもちろん、端末の不審な動作を検知、Microsoft Teamsなどコミュニケーションツールに対して、添付ファイルの制御やチャット内容の制御まで可能な製品です。

機密情報と判断されたファイルにタグ付けを行い、そのタグが付いているファイルはコピーを制御したり、名前の変更や圧縮したりしても、タグが継承されるのでユーザーが細工をしてもデジタルガーディアンの制御ルールから外すことはできないようになっています。

デジタルガーディアンは、制御ルールを作成する際にスクリプトの知識や製品自体の専門的な知識が必要です。それらを解決しようとすると、時間と人のコストもかかってきます。そこで構築や運用をアウトソーシングすることを選択肢として検討いただければと思います。JBサービスでは、データプロテクションサービスエンタープライズというデジタルガーディアン運用サービスをご提供しています。サービスの詳細は下記からご覧ください。

データプロテクションサービス

データプロテクションサービスは、デジタルガーディアン社(Fortra)の「Digital Guardian(デジタルガーディアン)」に運用サービスをプラスし、高度なデータ保護環境の実現をご支援します。詳細はサービス紹介ページをご覧ください。

まとめ

サイバー攻撃対策と内部からの情報漏えい対策はそれぞれの対策が必要です。対策手法としては、オペレーションの強化、従業員のリテラシー強化、技術的な対策の3つがあります。DLP製品の導入でお困りであれば、アウトソーシングという選択肢を考えていただければと思います。多くの会社ではサイバー攻撃対策をすでに導入済みかと思いますが、これに加えて、内部からの情報漏えい対策を検討してみてはいかがでしょうか。