本コラムでは、ランサムウェアの実態について、感染の様子や被害を起こす動作を交えた解説と、サイバーセキュリティの考え方についてご紹介します。

本記事の内容は、2023年3月に行った講演を基にしています。ランサムウェア感染の様子をより理解しやすくご覧いただくため、使用しているランサムウェアおよび環境は意図的に古いものにしています。

現時点でのランサムウェアの挙動や最新のサイバー攻撃の実態をご紹介しているわけではありませんので、ご了承ください。

ランサムウェア感染の様子

まずはランサムウェアに感染する様子をご紹介します。ランサムウェア感染前に、Wordファイルが開けるかどうかをあらかじめ確認しています。

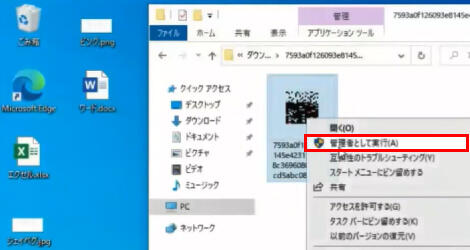

1.ランサムウェアに感染

ランサムウェアの実行ファイルを選択し、管理者として実行をクリックします。

今回は動作を止めないためにも、管理者として実行した上で、この後表示されるセキュリティの警告も許可します。ただし通常であれば、不審なファイルの動作は絶対に許可してはいけません。

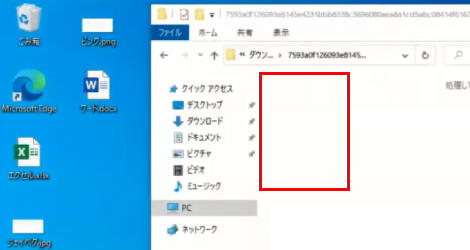

2.ランサムウェア実行ファイルの削除

管理者として実行すると、先ほどクリックした実行ファイルが自動で削除されました。攻撃者はランサムウェアが解析されるのを避けたいので、実行ファイルを自分で削除するように設計しています。

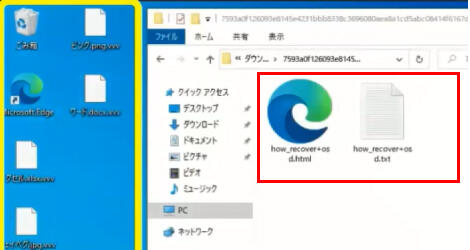

3.ファイルの暗号化

画面左側の黄色の枠内を注目してください。一瞬でファイルが暗号化されました。

暗号化によりアプリケーションのアイコンが表示されなくなっています。また、赤枠内に不審なファイルが2つ作成されていることがわかります。

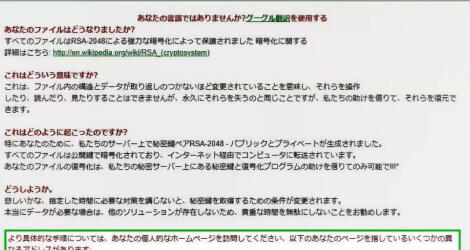

4.脅迫文が表示

不審なファイルを確認したところ、脅迫文が表示されました。

脅迫文の内容には、今回のランサムウェアは何が起こったのか、どのような状況になってしまったのかが丁寧に記載されています。また、ビットコインでいくら用意すべきかといった、より直接的な要求を表示することもあります。

この検証の際、メモ帳が勝手に起動し、中には同様の脅迫文が記載されていました。このようにランサムウェアは、脅迫文をどうにかしてユーザーに見せようと、複数の方法でファイルを開こうとします。

5.感染後の確認

ブラウザの機能も確認してみましょう。Google検索を呼び出します。「JBサービス」と検索をしてみます。検索結果は普通に通常通りに表示され、ブラウザ機能は正常に利用できることがわかります。

6.暗号化ファイルの確認

最後にWordファイルを開き直してみます。ファイルは暗号化され壊されているので、アプリケーションの選択もできなくなっています。

いかがでしたでしょうか。ここで想像してみてください。皆様がお仕事でお使いになっているパソコンや会社のサーバーで同じことが起こってしまったらどうしますか?

ランサムウェアは身代金を要求するためにウェブブラウザに関わるファイルを意図的に暗号化しません。仕事でもちょっと休憩で趣味の調べ物をするにしても、よく使われるウェブブラウジングの機能は問題なく行えてしまうため、感染に気づかない可能性もあります。また、使えているからと知らないふりもできてしまいます。

セキュリティ対策において、攻撃者の情報や攻撃手段を知ることは大切です。ここからはニュースやセミナーなどでよく耳にするEmotetについて解説します。

Emotetとは?

まずEmotetは何者なのかというところですが、別のコラム記事で解説していますので、よろしければご覧ください。(関連コラム記事:改めて気をつけたいEmotetの脅威とは?)

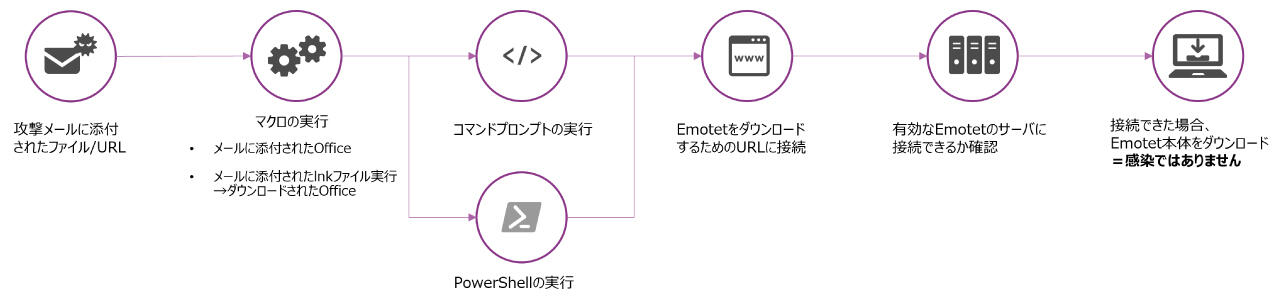

Emotetについて解説している図は、よくこのように表現されているかと思います。

これは誰でも想像しやすいようにデフォルメされており、メールで届いたきっかけから不審なOfficeファイルを端末に保存し、マクロを実行することでEmotetに感染するという流れが紹介されています。

それでは、この簡易的な解説を詳細に紐解いていきましょう。

Emotetが端末にダウンロードされるまで

Emotetの感染ではなく、Emotetの本体となり得るファイルが端末に保存されるまでの流れを説明します。これはEmotetの感染活動を始める段階にあたりますが、Emotet本体をダウンロード=感染とは限りません。

不審メールからOfficeファイルをダウンロードする方法はいくつかのパターンが確認されています。

- メールに直接Officeファイルが添付されているパターン

- 鍵付きZipファイルが添付されていて、解凍するとOfficeファイルが得られるパターン

- 偽装されたリンクファイルが添付されてくるパターン

リンクファイルはユーザーにクリックさせたいため、アイコンはOfficeファイルや文書ファイルに変更されています。それをクリックして実行することで、メールに添付されていたそれと同等のOfficeファイルがダウンロードされます。このOfficeファイルは、ユーザーが自己の判断で開き、マクロを許可することにより、Emotet本体の侵入起点となります。

Emotetの起点となるOfficeファイルは、拡張子がxlsとなるExcelファイルであり、基本的な攻撃手法は一貫しています。ただし、より確実にマクロを実行させるため、つまりユーザーに許可させるために、自身をシステムが安全と認識している場所にコピーして実行するよう指示することが確認されています。

許可をされて動作を開始したマクロは、Windows標準のコマンドツールコマンドプロンプトとPowershellを用いて外部サイトへアクセスします。この際、コマンドツールを複数実行するのは、不審な操作を紛れさせるためと考えられています。

接続先からの応答内容によって、マクロが今アクセスしたサイトが有効なサーバーであるかを判断し、有効なサーバーであればEmotet本体をダウンロード保存します。これにより端末にEmotetが侵入します。

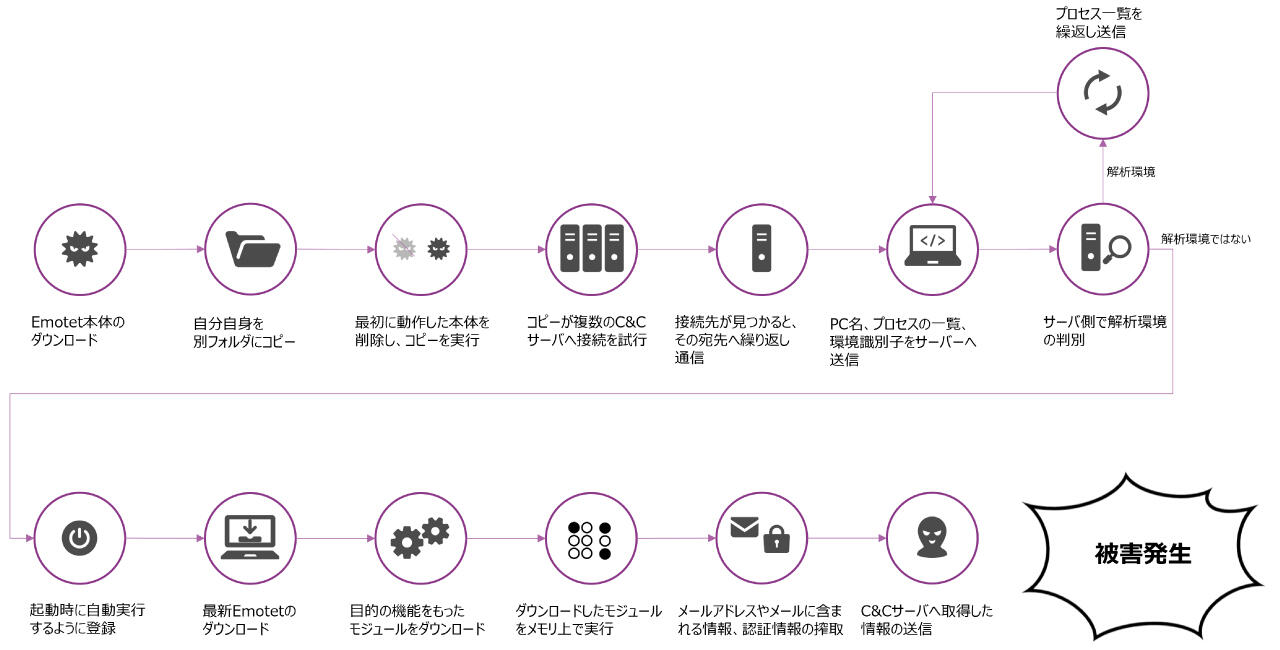

端末に侵入したEmotetの動作

端末に侵入したEmotet本体の動作について解説します。

Officeのマクロの最後の役割として保存されたEmotet本体が実行されます。そして、実行されたEmotetは、まず自身を別のフォルダにコピーします。その後、動作していた自身の削除と、作成したコピーの実行を行います。コピーの実行は、コマンドツールから実行時オプションというものを付与して、Emotetの続きの動作を呼び出します。

なぜ複数のサーバーに接続を試みるのか

次の動作として、Emotetは複数のCommand and Control(C&C)サーバーと呼ばれる攻撃者がマルウェアに指示を出したり、盗み出した情報を受け取ったりするための司令サーバーへの接続を試みます。

複数の指令サーバーへ接続を試みる理由は、攻撃者の視点から考えると、自身の居所を悟られたくないためで、複数の宛先を用意しておくことで、ローテーションで宛先を使用したり、意図的にクローズすることで機能停止していると錯覚できます。また、どこか一カ所が特定されて外部からクローズされたとしても、他のサーバーが動作を賄うことで悪事を継続させると考えています。

接続先が見つかると、その宛先に向けて繰り返し通信を発生させ、パソコンのコンピューター名やプロセスの一覧、環境識別子と呼ばれるシリアルナンバーを送信します。

C&Cサーバーでは何をしているのか

送信された情報を受け取ったC&Cサーバーは、Emotetが動作した端末が解析環境であるかどうかの判断を行います。Emotetが実際に動作している端末では判断を行わず、サーバーで判断をするのは端末側での負荷を減らすためと考えられます。

サーバーは判断を行うと、次の動作を指示するコマンドを端末に送信します。もし解析環境であると判断された場合、攻撃者としては自身のマルウェアが解析されてしまうことは武器を一つ失うことに等しいため、Emotetを繰り返しプロセス一覧を送信するボットにしてしまいます。これにより、実際の攻撃が行われないという錯覚を引き起こし、機能が停止したと思わせることができます。

解析環境ではなく、実際に使われている端末であるとC&Cサーバーで判断された場合、端末が起動した際にEmotetが自動で実行されるように設定したり、C&Cサーバーからのコマンドをいつでも受け付けられるようにウィンドウズのサービスという機能へEmotetの登録を行います。この設定がされると端末は本格的に感染状態と言えるようになります。

Emotetの動作が止まることなく進んでしまった後の挙動

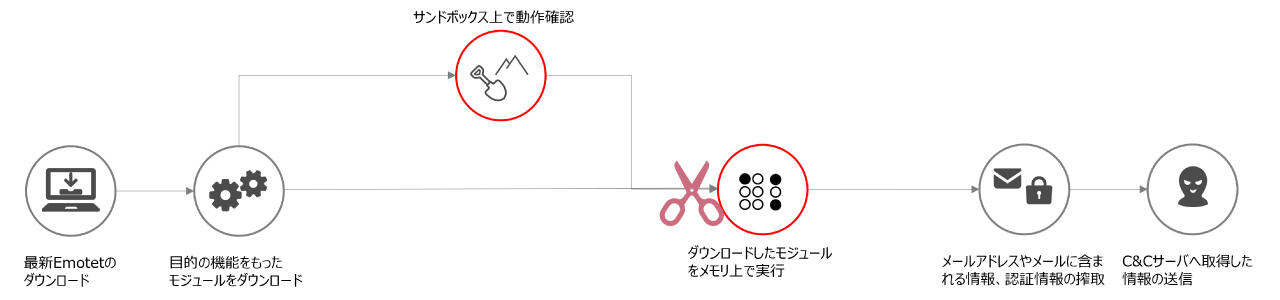

そしてEmotetは常にEmotet自身を最新に保つために動作の始めに必ず最新のEmotetへの更新が行われます。そして更新されたEmotetは、その端末で行いたい目的の機能を持ったモジュールをダウンロードします。

これがEmotetが史上最悪のランサムウェアと言われているゆえんで、常に自身が更新されているため、パターンマッチングはもちろん通用せず、やりたいことによって機能も変えてしまうため、対策が難しくなっています。

また、ダウンロードした機能については、ファイルとして保存するのではなく、メモリという作業領域に直接展開して実行を行うことで、ファイルレスマルウェアとして動作しています。そのため、動作のトレースは一層難しくなり、アンチウイルスなどのセキュリティソフトに検出されにくくなっています。

Emotetダウンロードからどんな被害につながる?

今回の説明では、ダウンロードされた悪意あるプログラムによる情報の不正取得、漏えいを例にしてまとめています。ダウンロードしたモジュールは、端末の情報をより詳細に収集した後、C&Cサーバーに送信します。そして攻撃者は送信された情報を取得し、これを悪用したり、漏えいさせたりすることで被害が発生するのです。

取得した情報の利用例としては、別途メールサーバーへのログインを試行したり、社内ネットワークへの不正アクセスを行うものがあります。不正にログインされたメールサーバーからはEmotetの感染メールや拡散メールが送信されたり、取引先情報などが取得され、それが悪用されることで被害が拡大します。また、ダウンロードしたモジュールが端末を暗号化し身代金を要求するランサムウェアの機能であった場合、そのモジュールが動作することで、Emotetをきっかけとしたランサムウェアの感染被害となります。

それでは、ランサムウェアの感染被害に遭わないためのセキュリティ対策の考え方をお伝えいたします。

セキュリティ対策の考え方

多層防御はもう古い?境界防御とゼロトラストとの違い

まずはセキュリティ対策の考え方として、攻撃者の目線で考えたときに複数の対策をされている企業は攻撃の難易度が上がります。ファイアウォールや端末のセキュリティソフト、IDの認証といった複数段階の層で防御する考え方、つまり多層防御の考え方で対策を行うことが有効です。多層防御がもう古い考え方だと思われがちですが、そんなことはありません。よく混同されている境界防御と多層防御、またゼロトラストについて簡単にご説明いたします。

まず先にご説明した通り、多層防御というのは複数の段階で防御の仕組みを持っておくことで、どこかが突破されても次の段階で防御が可能であるという考え方です。よく混同されがちな境界防御というのは、この多層防御の層、防御の段階が社内ネットワークと社外ネットワークの境界にのみある状態を指します。

昨今はテレワークの普及やクラウド上のアプリケーションの使用などで境界が曖昧になっているため、境界防御はもはや古い、ゼロトラストが必要と言われています。境界防御と対になるように言われているゼロトラストですが、これは防御のアプローチが異なります。境界防御は重要なデータにアクセスされないようにするという考え方ですが、 ゼロトラストは重要なデータにアクセスされても内容は参照されないようにするという考え方です。アクセスされるタイミングごとに毎回認証を行うことで、そのアクセスは信頼しないユーザーを信頼するという考え方になります。境界防御、つまり一つの層だけの防御の考え方は時代にそぐわない、古いと言えますが、多層防御とゼロトラストは両立させることで、より強固なセキュリティ対策を行うことができます。

エンドポイントセキュリティ製品における機能の一例

多層防御の考え方をお伝えしましたが、エンドポイントセキュリティにおいては、セキュリティ製品の機能や検知ロジックで端末一台の中でも多層防御が行われています。しかし、それらを高度に動作させるためには適切な運用が必要になります。また、セキュリティを運用するということは、企業ごとに異なる動作を許可するアプリケーションや拒否すべきアプリケーションのリストを管理しなければならないこと、検知自体の管理やソフトウェアのバージョン管理など、その他の対応も必要になってきます。

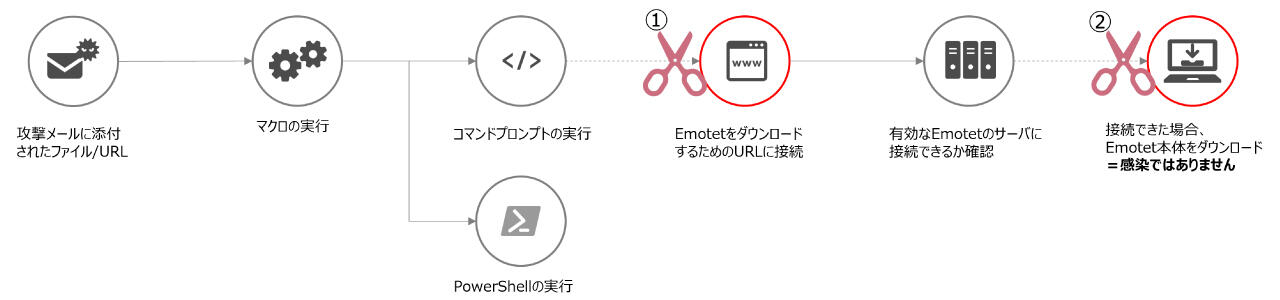

では、エンドポイント端末一台の中で多層防御がどのようにできるのか、冒頭で説明したEmotetの動作に沿って解説していきます。

防御壁の一例:サイトへのアクセス拒否、不審ファイルのダウンロードをブロック

端末が感染する流れの複数の箇所で防御を行うことで、多層防御を実現しています。まずはEmotetが端末に侵入するまでの流れの部分です。ファイルからマクロを実行して、ダウンロードサイトへのアクセスを行いますが、Officeの最新バージョンでは、デフォルトでこのマクロの実行がブロックされています。また、ダウンロードサイトへのアクセスは、不審な宛先であれば、ブラウザの機能やセキュリティソフトによってブロックされ、接続そのものを拒否することで、一つの防護壁を実現しています。

また、宛先への接続はできてしまったとしても、不審なファイルは端末に届いたその瞬間から、セキュリティソフトがファイルをスキャンし、解析します。その結果、届いたファイルを保存させずに破棄したり、端末に届いている途中の段階でダウンロードを中断・失敗させて端末の防御を行います。ファイルが保存されてしまったとしても、保存された一つのファイルとして確立した時点でパターンマッチングや過去にマルウェアに使われたコードが含まれていないかなど、ファイルを動作しない状態で照合を行います。

不審なファイルであれば、ファイルを隔離して使用できないようにします。ここまでの防護壁で阻止できなかった場合でも、Emotet本体の動作を開始されてしまったとしても、端末内で防御できる段階がまだ存在します。

防御壁の一例:サンドボックス

まず、保存後のスキャンでファイルを隔離できなかった場合でも、実行ファイルに少しでも不審なところがあれば、サンドボックスという解析環境を使用して、バックグラウンドで内部の行動を確認できます。サンドボックスとは、ソフトウェアによって実際のコンピューターの環境を模した仮想環境のことで、セキュリティソフト自体が端末内に持っている場合と、メーカーのクラウド上にあるサンドボックスにバックグラウンドで、不審なファイルをアップロードして調査される場合があります。サンドボックスで不審なファイルと判断された場合は、端末側でファイルの隔離が行われます。

サンドボックスでの判断がされる前にファイルが実行されてしまったり、サンドボックスでは不審なファイルと判断されなかった場合でも、実際にファイルが動作した実行時の挙動や振る舞いを監視し、それが不審な動作と判断された場合は動作を中断させたり、ファイルの変更が行われた場合はロールバックという手段で保存させずに終了させたりできます。

多機能なセキュリティ対策製品を導入すれば解決するのか

企業のセキュリティの考え方として、多層防御は有効であることと、エンドポイント端末一台でも防御が実現できることをご説明しました。では、多機能な製品を導入すれば、それだけでセキュリティ対策は万全でしょうか?

答えはノーです。

本コラムでご紹介した内容はあくまでもセキュリティ対策の考え方です。よって、実際に対策を行う際は、自社のリスクに対してどんなセキュリティ対策が必要なのか?特にエンドポイントセキュリティについては、ソフトの種類が増えているため、必要な機能の選定を行い、選んだ製品の機能を十分に発揮させる、つまり適切に検知させるために、日々のセキュリティ運用を行ってください。

セキュリティの運用を行うことで、感染の兆候を早い段階で捉えて、被害を最小限に抑えることが期待できるでしょう。

まとめ

本コラムでは、ランサムウェアに感染する様子とEmotetというマルウェアについて解説しました。

全くセキュリティ対策を行っていないということは少ないかと思いますので、自社のセキュリティ対策を今一度見直してみてください。また、セキュリティ対策で何かお困りのことがあれば、JBサービスでお手伝いさせていただきますので、お気軽にご相談ください。